IT-Sicherheit

Wie Hacker ganze Städte lahmlegen

Die Steuerung von Windparks läuft teils über das Mobilfunknetz. Das birgt Risiken.

Auf einmal ging nichts mehr. Kein Licht, kein Fernsehen, nichts, was mit Strom betrieben werden muss. Es war das Jahr 2015, kurz vor Weihnachten. Mehrere Stunden waren damals 700.000 Haushalte in der Ukraine von der Energieversorgung abgeschnitten. Und nicht nur sie, sondern auch industrielle Einrichtungen bekamen große Probleme. Beispielsweise konnte ein Hochofen nicht geregelt heruntergefahren werden; die dadurch entstandenen Schäden waren schwerwiegend. Das Perfide an der Situation: Sie war bewusst und von Menschenhand herbeigeführt worden. Ein Hackerangriff auf die Computersysteme der Energieversorger steckte dahinter.

Stromnetze gehören, ebenso wie die Wasserversorgung oder Transportsysteme, zu den sogenannten kritischen Infrastrukturen. Sie vor Angriffen zu schützen ist das Ziel des deutsch-französischen Forschungsprojektes Bercom, das seit September 2015 läuft und vom Bundesministerium für Bildung und Forschung unterstützt wird. Der Name steht für „Blaupause für eine pan-europäische Systemplattform für widerstandsfähige kritische Infrastrukturen“. Zwölf Projektpartner, darunter Wissenschaftler der Ruhr-Universität Bochum und der Technischen Universität Dortmund, arbeiten dafür zusammen. Gemeinsam wollen sie bis August 2018 zum Beispiel ein sicheres Mobilfunknetz entwickeln, das für Betreiber von kritischen Infrastrukturen reserviert sein soll und das in die bereits bestehende Kommunikationsinfrastruktur integriert werden kann.

Mobilfunk als günstige und flexible Alternative

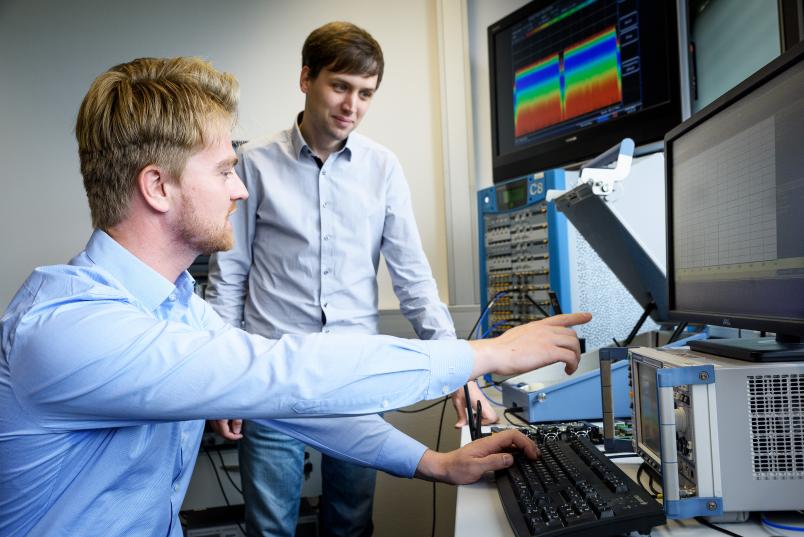

Zum Bochumer Team gehört David Rupprecht, Doktorand am Horst-Görtz-Institut für IT-Sicherheit. Er erklärt, warum Mobilfunk für Netzbetreiber überhaupt eine so große Rolle spielt: „In Deutschland gibt es beispielsweise aufgrund der Energiewende immer mehr Windkraftparks. Die Windräder, die die Energie erzeugen, sind über große Flächen verstreut. Damit die Mitarbeiter sie von der Schaltzentrale aus steuern können, nutzen sie zumindest auf der letzten Strecke Mobilfunk.“

Beunruhigend ist, dass momentan viele Betreiber von kritischen Infrastrukturen veraltete Kommunikationstechnologien einsetzen.

David Rupprecht

Eine zuverlässige Steuerung solcher Anlagen ist wichtig, beispielsweise um eine Kontrolle über die erzeugte Energiemenge zu haben. Ist sie viel höher als die abgenommene Energiemenge, wird das Stromnetz überlastet, und es kann zu Ausfällen kommen, was wiederum auch die Kommunikationssysteme lahmlegt. Angreifer können das System stören, indem sie eine überschüssige Stromproduktion zulassen und Sicherheitsmaßnahmen des Systems außer Kraft setzen. Ein Netzausfall wie in der Ukraine wäre die Folge.

Beunruhigend sei, so David Rupprecht, dass momentan viele Betreiber von kritischen Infrastrukturen veraltete und damit unsichere Kommunikationstechnologien einsetzen wie etwa Modems oder auch den veralteten Mobilfunkstandard GSM (Global System for Mobile Communications). Er ist im Privatbereich längst abgelöst worden von LTE (Long Term Evolution), der übernächsten Generation von Mobilfunkstandards. Im Vergleich zu seinen Vorgängern ist er zwar gegen eine große Zahl bekannter Angriffe geschützt, doch auch LTE hat Sicherheitslücken.

LTE als Mobilfunkstandard der Wahl

Die Projektpartner von Bercom sind zuversichtlich, dass sie diese beheben können und LTE so zu einem sichereren Mobilfunkstandard für den Energiesektor machen können. Hat er sich dort etabliert, kann er für weitere kritische Infrastrukturen, auch in anderen Ländern als Deutschland und Frankreich, nützlich werden.

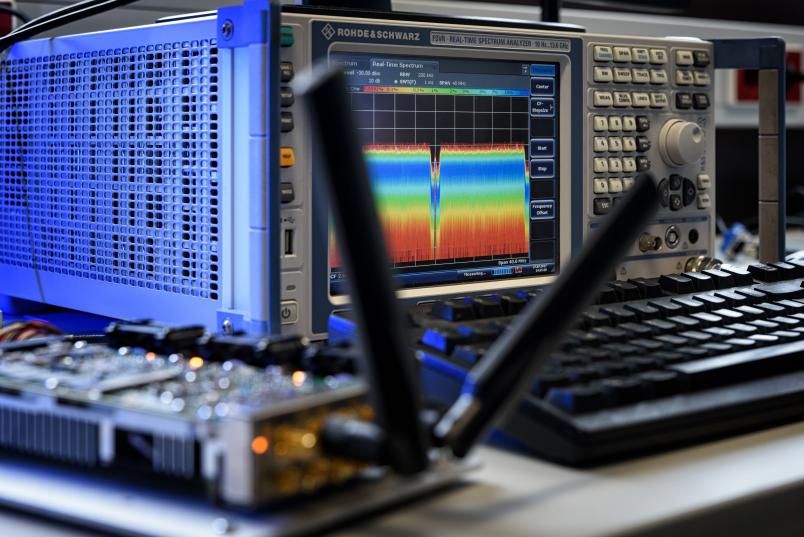

David Rupprecht hat in diesem Zusammenhang Tests entwickelt, mit denen er die Chipsätze, die in den Steuereinheiten von Windrädern zur Kommunikation verbaut sind, auf sicherheitsrelevante Punkte wie Verschlüsselung und Authentifizierung hin überprüfen kann. Verschlüsselung bedeutet, dass ein Angreifer Nachrichten nicht mitlesen kann und somit keine Information über das System erhält. Mit Authentifizierung ist gemeint, dass ein Angreifer sich nicht als ein echtes Mobilfunknetz ausgeben und somit keine gefälschten Befehle an die Steuereinheit senden kann. Ein entsprechender Schutz ist im LTE-Standard zwar bereits grundsätzlich enthalten, eine vollständig korrekte Umsetzung in den einzelnen Chipsätzen ist dadurch aber noch nicht garantiert. So können herstellungsbedingte Unterschiede in den Geräten einem Angreifer Zugriff gewähren, beispielsweise zum Versenden gefälschter Nachrichten.

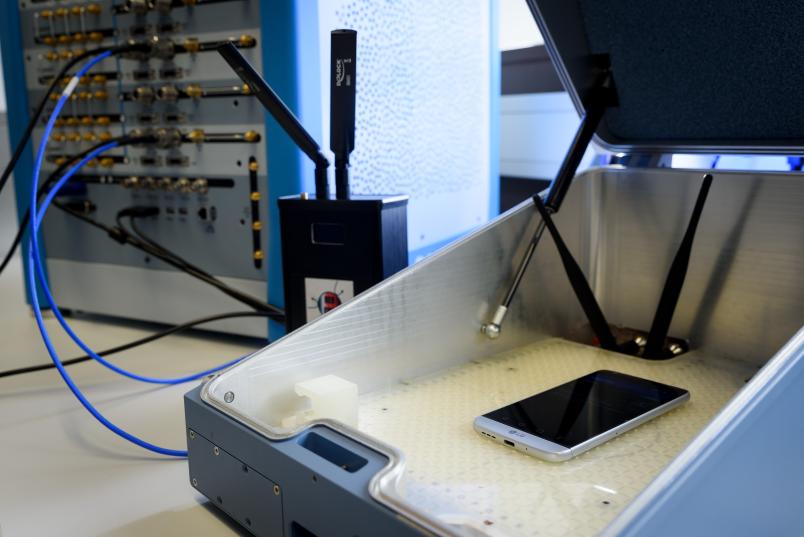

Da solche Experimente nicht in realen kritischen Infrastrukturen durchgeführt werden sollten, hat Rupprecht seine Tests stattdessen mithilfe von verschiedenen Mobiltelefonen gemacht, in denen die gleichen Chipsätze verbaut sind wie in den großen Anlagen. Für die Tests nutzte der Bochumer Doktorand sogenannte Software Defined Radios. Sie ermöglichen das Senden und Empfangen von LTE-Signalen. Der Vorteil von diesen Geräten ist, dass die Verarbeitung der Signale nicht, wie üblich, in der Hardware stattfindet, sondern Systeme gezielt durch Software definiert werden. Genau diese Eigenschaft erleichtert die flexible Entwicklung von Sicherheitstests. So konnte Rupprecht eine LTE-Basisstation nachbilden, mit der er auch nicht-standardkonforme Nachrichten an den getesteten Chipsatz schicken konnte. Auf diese Weise konnte er Angriffe auf den Chipsatz simulieren und Sicherheitslücken identifizieren.

Warnung? Fehlanzeige!

Das Ergebnis der Tests: Von den zehn getesteten Mobiltelefonen warnte keines seinen Nutzer vor einem unverschlüsselten Datenaustausch. Bei der Authentifizierung fiel hingegen nur eins durch, die anderen neun erkannten gefälschte Nachrichten und ließen deren Empfang nicht zu. „In erster Linie war es jedoch mein Ziel zu zeigen, wie entsprechende Tests aussehen und wie sie entwickelt werden können“, erklärt Rupprecht, der seine Ergebnisse bereits veröffentlicht hat. So lassen sich nicht nur Sicherheitslücken aktueller Chipsätze identifizieren, sondern auch die Entwicklung zukünftiger Geräte kann sicherer gestaltet werden.

Wir stehen in engem Kontakt.

David Rupprecht

Für seine Tests nutzte Rupprecht unter anderem eine Basisstation, die die Dortmunder Forscher vom Lehrstuhl für Kommunikationsnetze unter der Leitung von Prof. Dr. Christian Wietfeld abgeschirmt im Labor betreiben, sodass durch die Experimente keine Störungen entstehen. „Wir stehen in engem Kontakt, telefonieren regelmäßig und tauschen uns bei Treffen aus“, beschreibt er die Zusammenarbeit.

Inhaltlich beschäftigen sich die Dortmunder allerdings mit einer etwas anderen Frage als die Bochumer Wissenschaftler. Bei ihnen geht es darum, wie Daten zuverlässig, auch zeitkritisch, sprich in wenigen Millisekunden, zugestellt werden können. So kann jederzeit ein sicherer Betrieb der auf stabile Kommunikation angewiesenen Infrastrukturen gewährleistet werden. Neben herausfordernden Situationen wie Naturkatastrophen werden durch die Zusammenarbeit beider Universitäten insbesondere Angriffe auf beispielsweise eine Windkraftanlage durch rechtzeitige Gegenmaßnahmen handhabbar gemacht.

Für David Rupprecht bietet das Bercom-Projekt auch in den kommenden Monaten genug Arbeit. So wird er weiter die Sicherheit von Komponenten im Mobilfunknetz analysieren und ermöglichen, dass aktuelle und zukünftige Mobilfunkstandards sicher in kritischen Infrastrukturen eingesetzt werden können.