Informationstechnologie

Sicherheitslücken in Internetprotokoll identifiziert

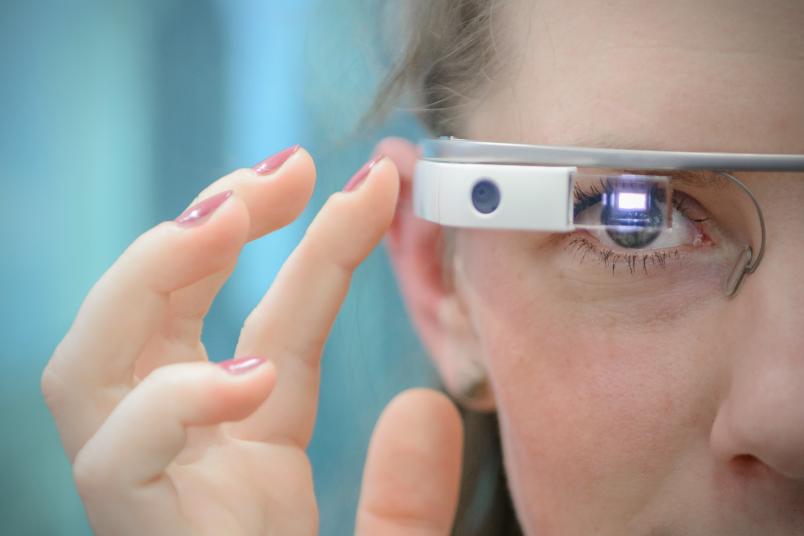

Wer aus dem Homeoffice auf Daten auf dem Arbeitsserver zugreifen möchte, ist auf eine sichere Verbindung angewiesen. Die soll das Protokoll „IPsec“ gewährleisten.

Forscher der RUB haben gemeinsam mit polnischen Kollegen Sicherheitslücken im Internetprotokoll „IPsec“ entdeckt. Das Protokoll soll mit Verschlüsselungs- und Authentifizierungsmechanismen einen sicheren Kommunikationsablauf über öffentlich zugängliche beziehungsweise unsichere Netze wie das Internet ermöglichen. Diese Form der Kommunikation ist mitunter für Unternehmen von Bedeutung, deren Mitarbeiter etwa im Außendienst oder am Heimarbeitsplatz arbeiten und dennoch auf Unternehmensressourcen zugreifen müssen.

Um mit „IPsec“ eine verschlüsselte Verbindung herstellen zu können, müssen sich beide Parteien authentifizieren und Schlüssel für die gemeinsame Kommunikation definieren. Das erfolgt über das Internet-Key-Exchange-Protokoll „IKEv1“, welches die nun identifizierten Sicherheitslücken enthält. Sie ermöglichen es Angreifern potenziell, sich in einen Kommunikationsprozess einzuklinken und gezielt Informationen abzugreifen.

Die Forschungsergebnisse veröffentlichen Dennis Felsch, Martin Grothe und Prof. Dr. Jörg Schwenk vom Lehrstuhl für Netz- und Datensicherheit der RUB sowie Adam Czubak und Marcin Szymanek von der Universität Opole am 16. August 2018 auf der renommierten Usenix-Security-Konferenz sowie in ihrem Blog.

Angriff von 1998

„Auch wenn das Protokoll IKEv1 als veraltet gilt und längst eine neuere Version auf dem Markt verfügbar ist, zeigt die Praxis, dass es immer noch in Betriebssysteme implementiert wird und sich nach wie vor großer Beliebtheit erfreut, auch in neueren Geräten,“ erklärt Dennis Felsch.

Die Schwachstellen deckte das Team mit dem sogenannten Bleichenbacher-Angriff auf, der erstmals 1998 angewendet wurde. Eine gezielt mit Fehlern versehene, verschlüsselte Nachricht wird dabei vielfach an einen Server geschickt. Die Antworten des Servers lassen nach und nach Rückschlüsse auf den verschlüsselten Inhalt zu.

Bei der Hardware von vier Netzwerkausrüstern war der Bleichenbacher-Angriff erfolgreich. Betroffen waren Clavister, Zyxel, Cisco und Huawei. Die Hersteller wurden informiert und haben die Sicherheitsmängel behoben.

Entwarnung für Anwender und Netzwerkausrüster

Bei der identifizierten Bleichenbacher-Schwachstelle handelt es sich um einen Implementierungsfehler, der vermeidbar ist. Es kommt also darauf an, wie die Hersteller das Protokoll in ihre Geräte einbinden. Zudem muss sich der Angreifer erst innerhalb des Netzwerks befinden, um aktiv werden zu können. Dennoch zeigt der erfolgreiche Angriff der Forscher, dass etablierte Protokolle wie „IPsec“ nach wie vor die Bleichenbacher-Lücke enthalten können.