Wirtschaftsspionage

Hackergruppe „Winnti“ hat mehrere deutsche Firmen im Visier

Die Unternehmen Thyssen-Krupp und Bayer sind prominente und bereits bekannte Opfer. Nun haben der Bayerische Rundfunk und der NDR gemeinsam mit Bochumer Forschern aufgedeckt, wie die Hackergruppe „Winnti“ vorgeht.

Wie die Hackergruppe „Winnti“* deutsche und internationale Firmen attackiert und wer bereits unter den Opfern ist, haben Forscher der RUB gemeinsam mit einem Rechercheteam des Bayerischen Rundfunks (BR) und des Norddeutschen Rundfunks (NDR) zutage gefördert. Winnti operiert vermutlich seit mindestens zehn Jahren aus China heraus und späht Unternehmen weltweit aus.

Nach Analysen des Teams um Prof. Dr. Thorsten Holz vom Horst-Görtz-Institut für IT-Sicherheit sind mindestens ein Dutzend Firmen von der Winnti-Software betroffen, darunter sechs Dax-Konzerne. Besonders im Fokus stehen Unternehmen der chemischen Industrie, darüber hinaus aber auch Hersteller von Computerspielen, Telekommunikationskonzerne, Pharmaindustrie und die Halbleiterbranche. Die Medien berichteten am 24. Juli 2019 über die Ergebnisse der Recherche.

Schadsoftware aus dem Baukasten

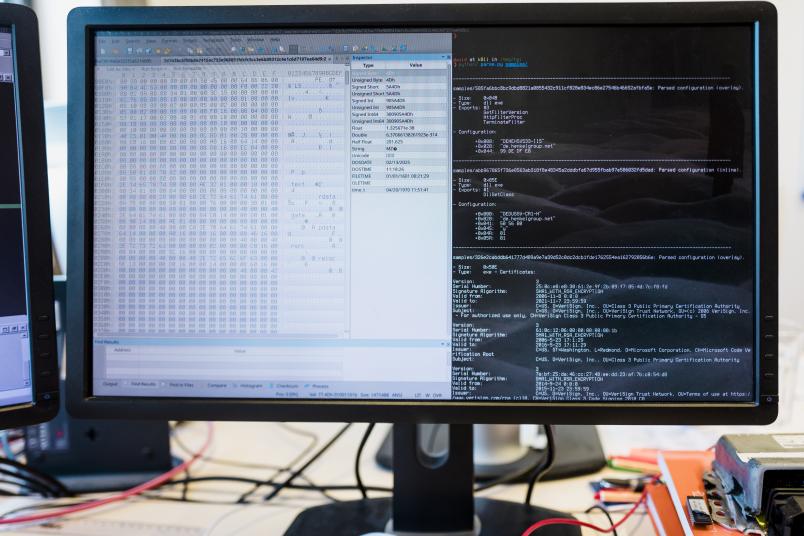

Der Medienverbund von BR und NDR zog Thorsten Holz und Doktorand Moritz Contag zu der Recherche hinzu, weil sie Experten für die Analyse von Software, speziell Binärcode sind. Im Binärcode der Software ist auch eine Konfigurationsdatei enthalten, die entscheidende Optionen zur Steuerung der Schadsoftware enthält. Die Bochumer IT-Forscher übersetzten ihren Code in lesbare Sprache und zeigten, dass er beispielsweise die Information enthielt, von welchem Server aus die Schadsoftware gesteuert wurde und wo im Opfersystem die Schadsoftware liegt.

„Interessanterweise enthalten die Konfigurationsdateien auch Hinweise, welche Firma oder Organisation konkret angegriffen wurde, erklärt Holz, der einer der Sprecher des Exzellenzclusters Casa ist. „Vermutlich hilft das der Gruppe, ihre Angriffe zu organisieren.“

So werden Netzwerke infiziert

Die Reporter kontaktierten insgesamt 14 Firmen, um sie auf die mögliche Infektion mit der Schadsoftware hinzuweisen. Einige der betroffenen Unternehmen räumten einen entsprechenden Angriff ein, teilweise laufen die Analysen noch.

Unter den Betroffenen sind aber nicht nur Unternehmen; Winnti spionierte beispielsweise auch die Regierung Hongkongs aus. Die Medien vermuten daher, dass die Gruppe nicht nur Wirtschatfsspionage, sondern außerdem politische Spionage betreibt.

* In einer früheren Version des Textes stand, dass die Hackergruppe Winnti auch unter dem Namen APT10 bekannt sei. Diese Angabe wurde korrigiert. Es handelt sich um unterschiedliche Gruppen.