IT-Sicherheit

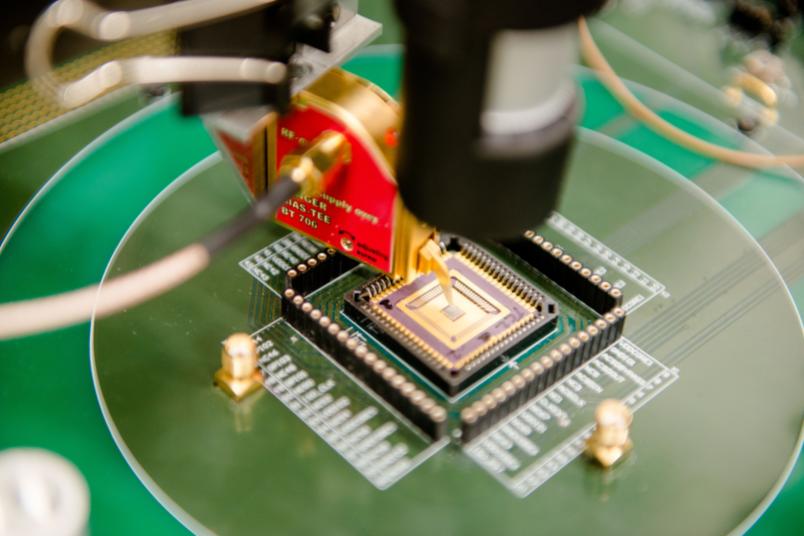

Weltweit einzigartiges Hardware Reverse Engineering Tool

User können Programm kostenfrei nutzen und erweitern.

Den Beginn eines Bauplans aus schon fertigen Mikrochips zu rekonstruieren, damit beschäftigen sich Forscher des Horst-Görtz-Instituts für IT-Sicherheit (HGI) der RUB – und haben nun erstmals ein einzigartiges, quelloffenes Tool für das sogenannte Hardware Reverse Engineering entwickelt: HAL, kurz für Hardware Analyzer soll dabei helfen, die durch das Reverse Engineering extrahierten Rohdaten effizient und automatisiert zu analysieren. Nun rufen die Forscher zur Mitarbeit am Open-Source-Projekt auf.

Backdoors in Hardware finden

Das umgekehrte Entwickeln von Hardware ist ein aufwendiger Prozess, den das Team des Lehrstuhls für Eingebettete Sicherheit von Prof. Dr. Christof Paar in Bochum erforscht. Das Forschungsgebiet ist von höchster Relevanz, wie die aktuelle Debatte um den chinesischen Telekommunikationskonzerns Huawei zeigt. Die Sicherheit der chinesischen Technologie steht aus Sorge vor versteckten Hintertüren, sogenannten Backdoors, also Trojanern, international in Politik und Wirtschaft in der Debatte.

Um solche Backdoors in der Hardware ausfindig zu machen, wird das Hardware Reverse Engineering genutzt. Darüber hinaus hilft die Technik dabei, beispielsweise Piraterie und mögliche Patentverletzungen zu erkennen oder Kompatibilität zwischen Produkten herzustellen.

Bisher kein universelles Tool

Anders als beim Software Reverse Engineering, für das schon viele Analyse-Tools existieren, gab es für die Untersuchung der extrahierten Hardware-Netzlisten bisher kein universell einsetzbares Tool. An dieser Stelle haben die Forscher Marc Fybriak, Sebastian Wallat und Max Hoffmann angesetzt und vor rund vier Jahren mit der Entwicklung von HAL begonnen. „Bisher lief die Analyse komplett manuell oder mithilfe von spezifischen Skripten ohne gemeinsame Basis ab. HAL bietet, ähnlich einem Werkzeugkasten, einen normierten Ausgangspunkt für sämtliche weiteren Analysen“, erklären sie.

Orientiert an existierenden Lösungen aus dem Bereich des Software Reverse Engineerings kann der Funktionsumfang von HAL durch Plug-ins erweitert werden. Mit diesen Zusatzmodulen können Eigenschaften der Netzlisten genauer untersucht werden: So wäre es möglich, dass HAL beispielsweise mit einem entsprechenden Plug-in automatisiert alle Elemente der Netzliste erkennt, bei denen es sich um die Security-Features des Chips handelt. Die Möglichkeiten der Visualisierung und Simulation schaffen den Rahmen zu weiteren Untersuchungen.

HAL kostenfrei benutzen und erweitern

HAL ist als Open-Source-Projekt auf Github verfügbar und steht unter MIT-Lizenz, sodass es von der Community kostenfrei benutzt und erweitert werden darf. Die Bochumer Wissenschaftler rufen deswegen alle Interessierten dazu auf, sich zu beteiligen. Für die Zukunft erhoffen sich die Entwickler, dass HAL anderen Forschern viel Zeit und Mühen erspart. „Da HAL alle Grundfunktionen vereint, können sich Forscher voll und ganz auf neue Algorithmen konzentrieren. Dies erhöht zudem die Kompatibilität zwischen Forschungscodes unterschiedlicher Wissenschaftler, die bisher ohne gemeinsame Basis auskommen mussten.“ Mehr Zeit also, um sich auf das Wesentliche zu konzentrieren – so kann HAL elementar dabei helfen, die Forschung im Bereich der IT-Sicherheit voranzutreiben.