IT-Sicherheit Acht Tipps für die Sicherheit im Netz

Wer diese Hinweise befolgt, bewegt sich nicht nur an der Uni online ein ganzes Stück sicherer.

Datendiebstahl, Viren und Trojaner: Kriminalität in der Online-Welt macht auch vor einer Universität nicht halt. Um die Ruhr-Universität möglichst gut vor IT-Angriffen jeglicher Art zu schützen, berät die Stabsstelle für Informationssicherheit alle Uni-Mitglieder. In acht Schritten zeigen Brigitte Wojcieszynski und Birgit Steiner von der Stabstelle unter anderem, wie jeder sicherer E-Mails versenden kann und so nicht nur sich, sondern auch seine Freunde und Bekannten schützt.

Wie erkenne ich eine Spam-Mail?

Früher ließen sich betrügerische E-Mails sehr leicht erkennen, da sie in einer untypischen oder extrem fehlerhaften Sprache verfasst waren. Das hat sich in letzter Zeit massiv geändert: Spam-Mails kommen zunehmend stilsicher und in gewohnter Sprache daher und ahmen das Design von Firmen täuschend echt nach. Häufig vermitteln die Absenderadressen das Gefühl, es handele sich um die Nachricht eines Vorgesetzten, Freundes oder Kollegen.

Die Spam-Mails enthalten personalisierte Inhalte wie eine Berufsbezeichnung, den vollständigem Namen des Angesprochenen, die Postanschrift, Telefonnummer oder das Geburtsdatum. Möglich ist das durch die vielen Informationen, die über die Nutzer in sozialen Netzwerken oder auf Webseiten zu finden sind.

So wird es für unerfahrene Nutzer extrem schwer, die Echtheit einer E-Mail zu beurteilen. In vielen Fällen geht das über eine Analyse des E-Mail-Headers. Der E-Mail-Header ist ein virtueller Umschlag, der von Mailservern zur Zustellung der E-Mail verwendet wird. Er wird im Mailprogramm nicht direkt angezeigt. Zum Beispiel in Outlook kann man ihn sich unter den Menüpunkten Datei, Eigenschaften und Internetkopfzeilen anzeigen lassen und den Absender überprüfen.

Wie aktiviere ich den Spamfilter?

Der Spamfilter kann über die Verwaltung der eigenen Login-ID unter dem Menüpunkt „Mailbox verwalten“ eingestellt werden. Für neue E-Mail-Accounts ist der Spam-Filter automatisch aktiviert, kann aber über das genannte Interface wieder deaktiviert werden. Das geht allerdings nicht bei der Verwendung von Exchange-E-Mail-Accounts.

Wann sollte ich die Finger vom E-Mail-Anhang lassen?

Bevor man einen E-Mail-Anhang öffnet, muss man sich vergewissern, dass die Sendung aus sicherer Quelle stammt. Doch selbst wenn sie von Bekannten kommt: Aufgrund der mittlerweile täuschend echt gefälschten E-Mails sollte der Nutzer nie einen E-Mail-Anhang öffnen, von dem er nicht sicher weiß, dass ihn der echte Sender geschickt hat. Im Zweifelsfall sollte man beim Sender nachfragen, ob der entsprechende Anhang vom ihm kommt.

Warum sind digitale Signaturen sinnvoll?

Bei einer digital signierten E-Mail wird vom Mailprogramm automatisch die Echtheit überprüft – also, ob sie tatsächlich vom angezeigten Absender stammt. Die Signatur sichert auch die Integrität; das heißt, dass auf dem Transportweg nichts verfälscht wurde. IT-Services bietet RUB-Mitgliedern ein kostenlos Zertifikat an.

Da digital signierte E-Mails zwar gegen Manipulation geschützt sind, aber unter Umständen auf dem Übertragungsweg von Dritten mitgelesen werden können, bietet sich eine zusätzliche Verschlüsselung an. Übrigens können auch für Funktionsmailadressen und automatisch versendete E-Mails digitale Signaturen eingerichtet werden.

Was ist eigentlich BCC, und warum sollte ich es nutzen?

Wer in einer E-Mail weitere Empfänger im Feld Carbon Copy (CC) angibt, lässt diesen Personen eine Kopie der Mail zukommen. Die Empfänger, die hier angegeben werden, sind für alle Empfänger der E-Mail sichtbar. Da E-Mail-Adressen personenbezogene Daten sind, verstoßen Nutzer hier unter Umständen gegen das Datenschutzgesetz. Wer sich also unsicher ist, ob er E-Mail-Adressen anderer weitergeben darf, sollte das Feld Blind Carbon Copy (BCC) zur Angabe weiterer Adressaten verwenden. Empfängeradressen, die hier eingetragen werden, sind für die anderen Empfänger nicht sichtbar.

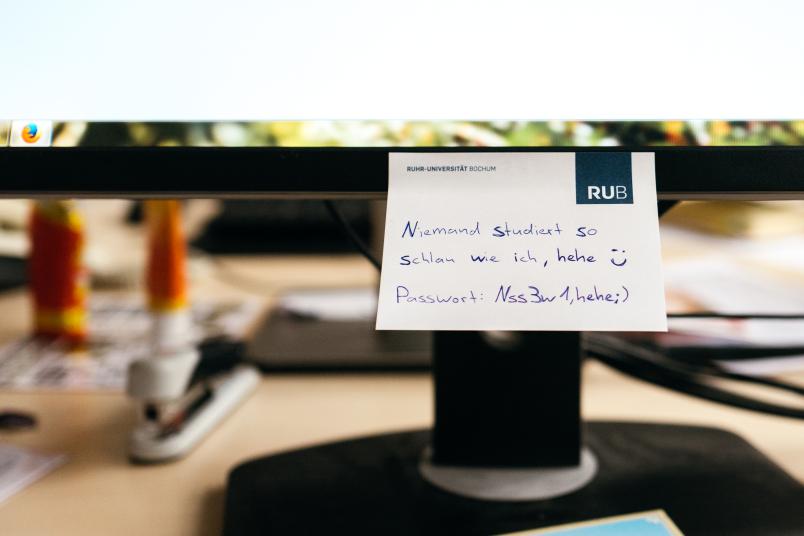

Wie erstelle ich ein sicheres Passwort?

Ein einigermaßen sicheres Passwort sollte mindestens zwölf Zeichen lang sein. Die verwendeten Zeichen sind aus einem möglichst großen Zeichensatz zu wählen; das heißt, das Passwort sollte Klein- und Großbuchstaben, Ziffern und Sonderzeichen enthalten. Wenn ein Dienst es zulässt, ist es am sichersten, als Passwort eine sehr lange „Passphrase“, also zum Beispiel einen ganzen Satz zu verwenden und manche Buchstaben des Satzes durch ähnliche Ziffern zu ersetzen.

Warum sind Backups wichtig?

In den letzten Jahren sind vermehrt Schadprogramme aktiv, die Datenbestände eines Benutzers verschlüsseln, die sogenannte Ransomware. Nur nach Zahlung eines Lösegeldes erhält der Benutzer wieder Zugang zu seinen Originaldaten. Aber auch ohne Angreifer können Datenverluste durch Hardwaredefekte oder unbeabsichtigtes Löschen entstehen. Ein Backup der Daten ist daher immer notwendig.

Viele Nutzer verwenden als Backup-Möglichkeit verbundene Netzlaufwerke eines Servers, auf die sie ihre Datenbestände regelmäßig kopieren. Gegen Ransomware hilft solch ein verbundenes Netzlaufwerk leider nichts, da diese Daten mitverschlüsselt werden.

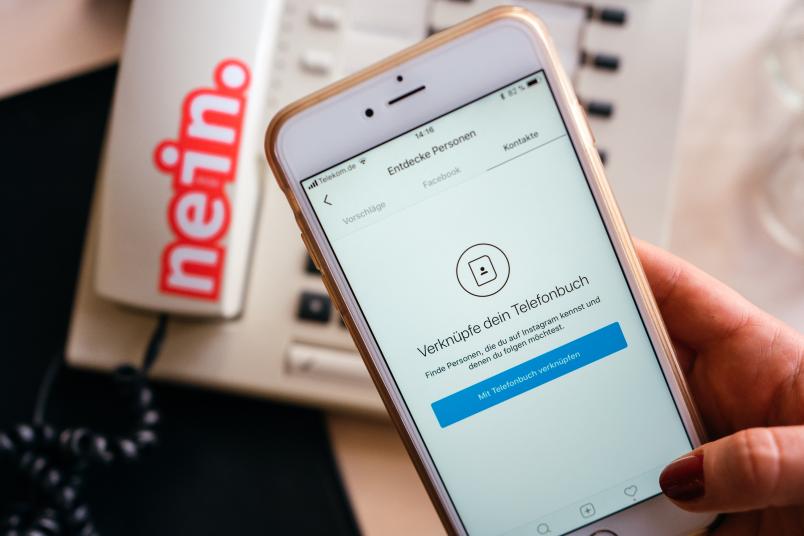

Warum sollte ich meine Handy-Kontakte niemals mit sozialen Netzwerken synchronisieren?

Die Adressen in der Handy-Kontakteliste sind personenbezogene Daten. Es ist unwahrscheinlich, dass alle Kommunikationspartner damit einverstanden sind, dass ihre Kontakte an Fremde, in diesem Fall die Betreiber der sozialen Netzwerke, weitergegeben werden. Nicht zuletzt weil es in den letzten Jahren bei diesen Betreibern immer wieder zu Datenleaks gekommen ist. Das heißt, dass die Zugangsdaten von Millionen von Nutzern in fremde Hände geraten sind. Diese Daten werden von den Angreifern unter anderem dazu genutzt, personalisierte E-Mails und gefälschte Absenderangaben zu generieren.