IT-Sicherheit Die Sicherheit elektronischer Schaltungen beweisen

Auch wenn mathematisch beweisbar sichere Verschlüsselungsalgorithmen existieren, kommt es in der Praxis immer wieder vor, dass Angreifer Daten erbeuten. Denn die Verschlüsselung passiert nicht nur in der Theorie.

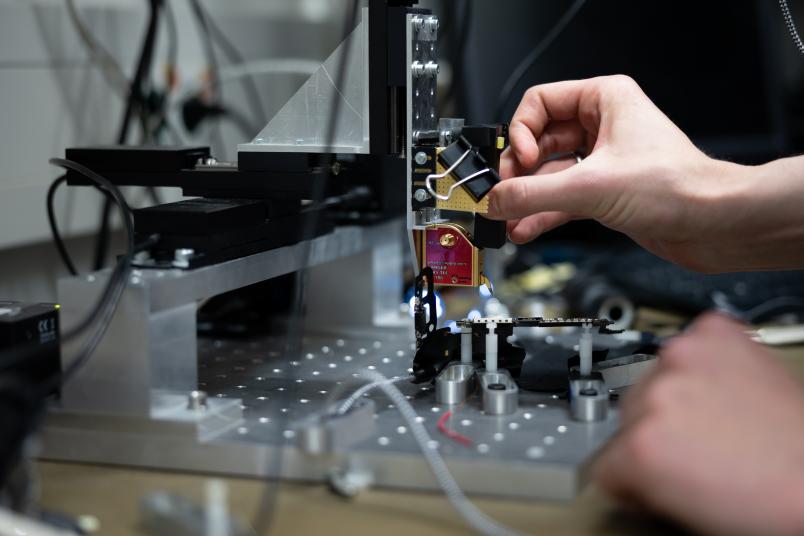

Funkautoschlüssel, Kartenlesegeräte oder Smart-Home-Techniken benötigen sichere elektronische Schaltungen. Doch auch kryptografische Verfahren, die in der Theorie hundertprozentig sicher sind, werden in der Praxis regelmäßig gebrochen – weil Veränderungen in den physikalischen Parametern eines Chips, wie Stromverbrauch oder Temperatur, etwas über den Inhalt der Daten verraten können. Um sogenannte Seitenkanalangriffe zu verhindern, entwickeln Forschende an der Ruhr-Universität Bochum Tools, mit denen sich die Sicherheit von elektronischen Schaltungen beweisen lässt. Sie berichten darüber im Wissenschaftsmagazin Rubin der Ruhr-Universität.

Sicherheit steht oft nicht im Fokus

„Bei der Implementierung von kryptografischen Verfahren geht es Herstellern oft darum, dass Chips möglichst klein, möglichst effizient oder möglichst schnell sind“, sagt der Bochumer IT-Experte Pascal Sasdrich. Die Sicherheit steht dabei in der Regel nicht an erster Stelle. Hinzu kommt, dass ein einziger Flüchtigkeitsfehler bei der Implementierung der Verschlüsselungstechnik reicht, um ein Einfallstor für Angreiferinnen und Angreifer zu öffnen. An Gegenmaßnahmen forscht Dr. Pascal Sasdrich in der Emmy-Noether-Nachwuchsgruppe „Computer-Aided Verification of Physical Security Properties“, kurz CAVE, gemeinsam mit Prof. Dr. Amir Moradi, David Knichel und Nicolai Müller aus der Arbeitsgruppe Implementation Security. Das Team möchte Hersteller bei der Implementierung von Verschlüsselungstechniken unterstützen.

Dazu muss man zunächst einmal herausfinden können, ob eine vorhandene elektronische Schaltung sicher ist oder nicht. Zu diesem Zweck hat die Gruppe das SILVER-Verfahren entwickelt. Die Abkürzung steht für Statistical Independence and Leakage Verification. SILVER überprüft, ob die beobachtbaren physikalischen Parameter wie Stromverbrauch oder Temperatur während der Verschlüsselung statistisch unabhängig von den Daten sind, die verschlüsselt werden. Liegt eine statistische Unabhängigkeit vor, erlauben die physikalischen Parameter keine Rückschlüsse auf den Inhalt der Daten.

Hundertprozentig sicher

„Früher wurden andere Kriterien für die Verifikation von sicheren Schaltungen herangezogen, nicht die statistische Unabhängigkeit“, sagt Pascal Sasdrich. „Die Methoden beruhten auf Annahmen oder Schätzungen und haben teils falsch negative Ergebnisse erzeugt.“ Verfahren wurden also als unsicher eingestuft, obwohl sie es in der Praxis gar nicht waren. Diese Fehler passieren mit SILVER nicht.

„SILVER ist hundertprozentig sicher, weil es auf einer sehr umfangreichen Analyse basiert“, unterstreicht Amir Moradi, schränkt aber ein: „Es funktioniert allerdings noch nicht für größere Schaltungen, weil der Aufwand dann explodieren würde.“ Für große Schaltungen nutzen die Bochumer Forschenden derzeit simulationsbasierte Methoden, die auch für komplexe Systeme effizient sind. „Allerdings sind sie nicht hundertprozentig sicher“, so Moradi. Sein Team sucht nun nach Möglichkeiten, die Sicherheit von größeren Schaltungen mit einer hohen Zuverlässigkeit überprüfen zu können.

Parallel dazu entwickelt die Gruppe Bausteine, sogenannte Gadgets, aus denen sich beweisbar sichere Schaltungen zusammenbauen lassen. Mehr dazu im Wissenschaftsmagazin Rubin.

Originalveröffentlichungen