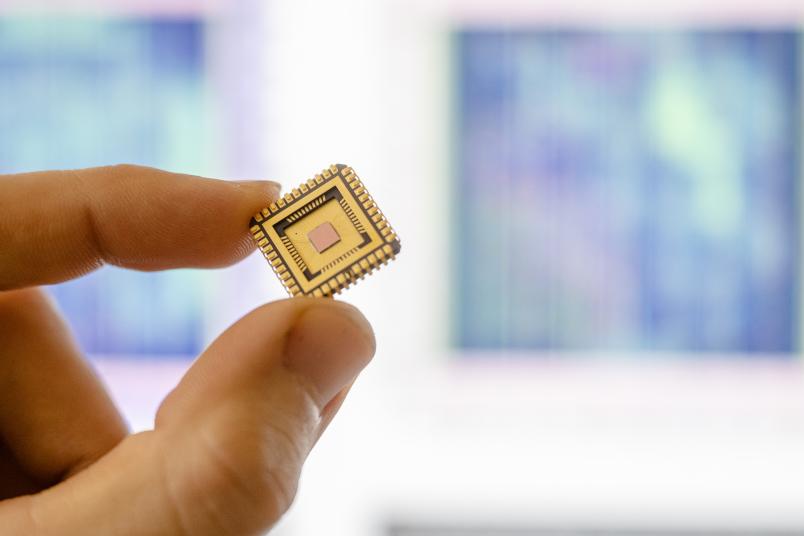

IT-Sicherheit Manipulationen in Mikrochips aufspüren

Angreifer können nicht nur Software manipulieren, sondern sich auch an der Hardware zu schaffen machen. Ein Bochumer Team arbeitet an Methoden, um solche Eingriffe feststellen zu können.

Sicherheitslücken können sich nicht nur in Software, sondern auch direkt in der Hardware befinden. Angreifer könnten sie dort absichtlich einbauen lassen, um technische Anwendungen in großem Stil zu attackieren. Wie sich solche sogenannten Hardware-Trojaner aufspüren lassen, untersuchen Forscher der Ruhr-Universität Bochum und des Max-Planck-Instituts für Sicherheit und Privatsphäre (MPI-SP) in Bochum. Sie verglichen Baupläne für Chips mit elektronenmikroskopischen Bildern von echten Chips und ließen einen Algorithmus nach Unterschieden suchen. Auf diese Weise konnten sie Abweichungen in 37 von 40 Fällen detektieren.

Das Team des Exzellenzclusters CASA, kurz für Cyber Security in the Age of Large-Scale Adversaries, um Dr. Steffen Becker und das Team des MPI-SP um Endres Puschner berichtet über die Ergebnisse auf dem IEEE Symposium on Security and Privacy, das vom 22. bis 25. Mai 2023 in San Francisco stattfindet. Die Forschung erfolgte in Zusammenarbeit mit Thorben Moos von der Université catholique de Louvain (Belgien) und dem Bundeskriminalamt in Deutschland.

Die Forscher stellten alle Aufnahmen der Chips, die Designdaten sowie die Analysealgorithmen frei verfügbar im Internet bereit, damit andere Forschungsgruppen mit dem Material weiterarbeiten können.

Fertigungsfabriken als Einfallstor für Hardware-Trojaner

Elektronische Chips sind heute in zahllosen Objekten verbaut. In der Regel werden sie von Designhäusern entworfen, die keine eigene Produktion besitzen. Die Baupläne wandern daher zwecks Fertigung zu hochspezialisierten Chipfabriken. „Es ist denkbar, dass in den Fabriken kurz vor der Produktion kleinste Veränderungen in die Designs eingefügt werden, die die Sicherheit der Chips außer Kraft setzen können“, erklärt Steffen Becker und gibt ein Beispiel für mögliche Konsequenzen. „Durch einen solchen Hardware-Trojaner könnte ein Angreifer im Extremfall auf Knopfdruck Teile der Telekommunikations-Infrastruktur lahmlegen.“

Unterschiede zwischen Chips und Designplänen aufspüren

Das Team um Becker und Puschner untersuchte Chips in den vier modernen Technologiegrößen 28, 40, 65 und 90 Nanometer. Sie arbeiteten mit Dr. Thorben Moos zusammen, der während seiner Promotion an der Ruhr-Universität Bochum mehrere Chips designt hatte und hatte anfertigen lassen. Somit lagen sowohl die Designdateien als auch die angefertigten Chips vor. Natürlich konnten die Forscher die Chips nicht nachträglich verändern und Hardware-Trojaner einbauen. Also bedienten sie sich eines Tricks: Sie manipulierten nicht die Chips. Stattdessen veränderte Thorben Moos seine Designs nachträglich so, dass minimale Abweichungen zwischen den Plänen und den Chips entstanden. Dann prüfte die Bochumer Gruppe, ob sie diese Veränderungen aufspüren konnte, ohne zu wissen, was genau sie wo suchen mussten.

Das Team der Ruhr-Universität und vom MPI musste die Chips dazu zunächst aufwändig chemisch und mechanisch präparieren, um dann mit einem Rasterelektronenmikroskop jeweils mehrere Tausend Bilder der untersten Chipebenen aufnehmen zu können. Auf diesen Ebenen befinden sich mehrere Hunderttausend der sogenannten Standardzellen, die logische Operationen ausführen.

„Die Chipbilder und die Designpläne zu vergleichen war eine Herausforderung, weil wir die Daten zunächst präzise übereinanderlegen mussten“, so Endres Puschner. Hinzu kam, dass jede kleine Verunreinigung auf dem Chip die Sicht auf bestimmte Bildbereiche versperren konnte. „Bei dem kleinsten Chip von 28 Nanometern Größe kann ein einziges Staubkorn oder Haar eine ganze Reihe von Standardzellen verdecken“, so der IT-Sicherheitsspezialist.

Fast alle Manipulationen entdeckt

Mithilfe von Bildverarbeitungsmethoden verglichen die Forscher Standardzelle für Standardzelle und suchten Abweichungen zwischen den Plänen und den mikroskopischen Aufnahmen der Chips. „Die Ergebnisse stimmen vorsichtig optimistisch“, resümiert Puschner. Bei den Chipgrößen von 90, 65 und 40 Nanometern konnte das Team alle Veränderungen zuverlässig detektieren. Gleichzeitig gab es 500 falsch-positive Treffer: Es wurden also Standardzellen als verändert erkannt, obwohl sie in Wirklichkeit unangetastet waren. „Bei mehr als 1,5 Millionen untersuchten Standardzellen ist das eine sehr gute Quote“, befindet Puschner. Lediglich bei dem kleinsten Chip von 28 Nanometern konnten die Forscher drei subtile Veränderungen nicht detektieren.

Detektionsrate steigern durch Reinraum und optimierte Algorithmen

Abhilfe schaffen könnte künftig eine bessere Aufnahmequalität. „Es gibt Rasterelektronenmikroskope, die auf die Aufnahme von Chipbildern spezialisiert sind“, verdeutlicht Becker. Wenn diese noch dazu in einem Reinraum eingesetzt würden, in dem Verunreinigungen verhindert werden könnten, sollte die Detektionsquote nochmals steigen.

„Wir hoffen auch, dass andere Gruppen mit unseren Daten weiterarbeiten“, gibt Steffen Becker einen Ausblick. „Durch maschinelles Lernen könnte der Detektionsalgorithmus vermutlich so weit verbessert werden, dass er auch die Veränderungen auf den kleinsten Chips erkennen würde, die uns entgangen sind.“