Internetpolizei

Webanwendungen vor Angriffen schützen

Die Liste der Datendiebstähle im Internet wird immer länger. Auch Forscher am Lehrstuhl für Netz- und Datensicherheit haben das Know-how, das man für solche Angriffe braucht. Doch sie setzen es anders ein.

Wenn man Prof. Dr. Jörg Schwenk vom Lehrstuhl für Netz- und Datensicherheit bei seinen Erzählungen über die Risiken des Internets zuhört, kann einem Angst und Bange werden, und man fragt sich, ob nicht just in diesem Moment das eigene Bankkonto durch skrupellose Internetbanditen leer geräumt wird.

Dabei, so Jörg Schwenk, könnte das Internet durchaus sicherer sein, als es aktuell ist. Doch noch immer geht Funktionalität vor Sicherheit. „Den Nutzern ist es wichtig, dass Anwendungen wie zum Beispiel Browserspiele schnell laufen, und dass ständig neue Anwendungen über neue Browserfeatures ermöglicht werden. Diese Komplexität geht immer zulasten der Sicherheit“, sagt der IT-Experte.

Kaum Schutz für Webbrowser

Am Lehrstuhl von Jörg Schwenk hat man sich auf die Sicherheit von Webanwendungen spezialisiert. „Auf der Ebene der Betriebssysteme gibt es bereits viele Produkte zum Schutz vor Angriffen, zum Beispiel Antivirenscanner“, so Schwenk. Seine Forschung findet jedoch auf der Ebene der Webbrowser statt, und die bieten von sich aus nur geringen Schutz.

Ursprung dieser Misere sind die sogenannten Browserkriege. Als Microsoft in den 90er-Jahren die Firma Netscape vom Markt drängte und später Google mit dem Browser Chrome vorpreschte, hatte dieser Kampf um Marktanteile Folgen für die Sicherheit im Internet. Die Anbieter bauten möglichst viele Features in die Browser ein, denn das sicherte ihnen die Gunst der Anwender. Allerdings achteten die Entwickler der Browserfirmen nicht allzu sehr auf Sicherheit, und so wiesen die Programme damals wie heute Schwachstellen auf.

Angreifer können die Programmiersprache Java-Script nutzen, um eigenen bösartigen Programmcode einzuschleusen (Cross-Site Scripting, XSS). Den Hackern stehen so in vielen Webanwendungen Tür und Tor offen, um zum Beispiel vertrauliche Daten wie Passwörter oder Kreditkartennummern abzufangen.

Privatanwender gehen oft sehr sorglos mit dem Medium Internet um.

Jörg Schwenk

Dieses Risiko ist bekannt, und trotzdem bieten viele Webanwendungen nur unzureichenden Schutz. „Privatanwender gehen oft sehr sorglos mit dem Medium Internet um“, weiß Schwenk. „So werden sogar nach dem NSA-Skandal die allermeisten E-Mails noch unverschlüsselt verschickt. Und selbst Politiker und Wirtschaftsbosse machen einen Bogen um abhörsichere Handys und nutzen lieber das gewohnte Smartphone. Eben weil dies mehr Komfort und Services bietet.“

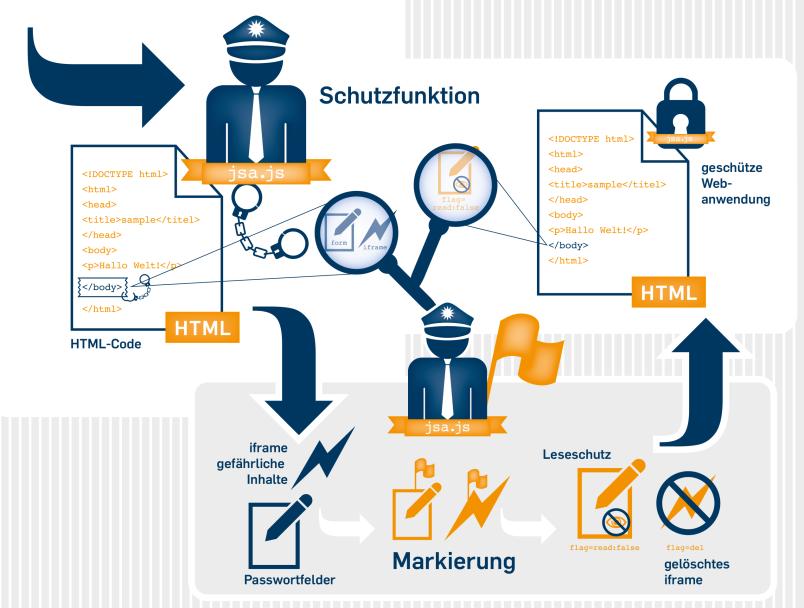

Angriffe auf den Webbrowser sind schwer zu erkennen, da die Angreifer verschiedene Verschleierungstechniken nutzen können. Deswegen hat man sich am Lehrstuhl für Netz- und Datensicherheit dem Kampf gegen Browserangriffe verschrieben und im Projekt JS-Agents eine Lösung konzipiert, mit der die Webanwendung, beispielsweise ein Onlinebuchungsformular für Flüge, im Browser geschützt werden kann. Das Bundesministerium für Bildung und Forschung fördert das Vorhaben.

Dazu haben die Forscher ein Java-Script-Framework entwickelt, das im Hintergrund während der normalen Internetnutzung läuft. Es ist in der Lage, Angriffe gegen Browser im Moment des tatsächlichen Angriffs zu erkennen, zu protokollieren und anschließend zu verhindern. Grundlage dieser Funktionalität sind moderne Java-Script-Features die genutzt werden, um vor der HTML-Darstellung im Browser gefährliche Elemente aus der Webseite zu entfernen.

Indem die Forscher Java-Script verwenden, erreichen sie, dass die Software in jedem Webbrowser – Firefox, Google Chrome, Internet Explorer, Safari – sofort genutzt werden kann. Die Schutzsoftware ermöglicht es zum Beispiel, den Schreib- und Lesezugriff auf bestimmte Elemente einer Webseite für andere Skripte zu blockieren. So lässt sich verhindern, dass die Tastaturanschläge, die ein Nutzer macht, auf den Server des Angreifers übertragen werden oder dass von außen jemand auf den Rechner zugreift und Eingabefelder ausfüllt, ohne dass der Nutzer es bemerkt. Damit die Schutzsoftware greifen kann, muss sie allerdings beim Öffnen einer Internetseite als erstes ausgeführt werden, im HTML-Text also möglichst weit oben stehen.

Bilddateien als Einfallstor für Hacker

Auf den ersten Blick scheint die Programmiersprache Java-Script eine Schwachstelle zu sein, die leicht missbraucht werden kann. Eine Zeit lang gab es daher die Empfehlung vom Bundesamt für Sicherheit in der Informationstechnik, Java-Script im Browser zu deaktivieren“, erzählt Schwenk.

Sein Lehrstuhl zeigte jedoch, dass das keine Lösung ist. Nicht nur, weil ohne Java-Script praktisch keine moderne Internetseite läuft. Sondern auch, weil nicht nur Java-Script ein Problem darstellt, sondern weil HTML5 selbst viele skriptähnliche Features enthält.

Ein möglicher Angriffspunkt ist das neu eingeführte Grafikformat SVG, denn hier kann ein Bild selbst (Schad-)Code enthalten. Das bedeutet, Angreifer können ein Bild einschleusen, das einen Programmcode enthält. Das Tückische daran: Bilder und Fotos gelten bei Anwendern in der Regel als harmlos und können leicht in Webanwendungen eingeschleust werden, zum Beispiel als Bild in einem Wikipedia-Artikel. Über Features wie Grafikfilter für SVG können dann sogar Scriptless Attacks ausgeführt werden, mit denen Passwörter trotz deaktiviertem Java-Script gestohlen werden können.

Manche Firmen schließen Sicherheitslücken nicht

Die Mitarbeiter am Lehrstuhl für Netz- und Datensicherheit haben in der Vergangenheit schon zahlreiche solcher Sicherheitslücken entdeckt. Auf der Suche nach Schwachstellen in Browsern gehen sie ähnlich vor wie ihre kriminellen Gegenspieler. Mit ihrem Know-how würden die IT-Spezialisten es als Hacker wahrscheinlich weit bringen. Doch die Sicherheitsexperten haben sich der guten Sache verschrieben und machen die betroffenen Webseitenbetreiber auf die Risiken ihrer Seite aufmerksam.

Responsible Disclosure nennt sich dieses Verfahren, bei dem den Webseitenverantwortlichen eine gewisse Zeit gegeben wird, um die Schwachstelle zu beheben. Erst danach geben die Entdecker ihre Information an die Öffentlichkeit.

Erstaunlicherweise kümmern sich einige Firmen jedoch gar nicht um die Behebung der Sicherheitslücken. „Manchmal ist es schwierig, kleinere Firmen zu erreichen. Dort gibt es einfach niemanden, der für die Sicherheit der Webseite verantwortlich ist“, sagt Jörg Schwenk. Rechtlich gesehen bewegen sich die Anbieter damit in einer Grauzone, denn es ist nicht klar definiert, welche Softwarelücken eine Firma schließen muss.

Hilfe von den guten Hackern

Große Firmen haben hingegen sogenannte Bug-Bounty-Programme initiiert. Google zum Beispiel setzt viel daran, nicht durch Sicherheitslücken negative Schlagzeilen zu machen. Dem Suchmaschinenbetreiber ist das Auffinden und Melden von Schwachstellen Pi Millionen Dollar, also 3,141 Millionen Dollar, wert. Mit dieser Belohnung spricht der Internetgigant gezielt die White-Hat-Hackercommunity an, also die guten Hacker, deren Ziel es ist, Sicherheitslücken aufzudecken und zu melden, ohne sie auszunutzen.

Die White Hats haben ein enormes Know-how, das Google auf diese Weise nutzt. Ähnliche wirtschaftliche Anreize gibt es in Deutschland kaum, weiß Jörg Schwenk: „Die Deutsche Post ist meines Wissens die einzige deutsche Firma, die in der Vergangenheit zwei öffentliche Sicherheitswettbewerbe veranstaltet hat. Beim ersten Durchgang hat die RUB dabei neun von zehn Preisen gewonnen.“ Ein Erfolg, der motiviert und für sich spricht.

Passwörter im Internet vermeiden

Geht es bei JS-Agents vor allem darum, Passwörter zu schützen, beschäftigt sich Jörg Schwenk in dem vom Bundesministerium für Wirtschaft und Energie initiierten Projekt Skidentity damit, Passwörter im Internet ganz zu vermeiden.

Dabei nutzt Skidentity bereits existierende sichere Chipkarten wie den elektronischen Personalausweis und die elektronische Gesundheitskarte. „Die bisher realisierten öffentlichen Chipkartenprojekte werden kaum genutzt“, sagt Schwenk und kennt auch den Grund dafür: „Die Karten sind sicher. Aber sie werden vor allem von internationalen Firmen nicht akzeptiert. Dafür sind sie zu sehr auf den deutschen Markt zugeschnitten, und die Anwendung ist zu kompliziert und zu teuer.“

Mit Skidentity schlagen die am Projekt Beteiligten eine Brücke zwischen der sicheren Lösung Chipkarte und der Welt des Internets. Schwenk und seine Mitarbeiter haben die Aufgabe übernommen, eine Funktion in das System einzubauen, die die deutschen Standards in internationale Industriestandards übersetzt.

Über Browser kann man sich eine Menge Ärger einfangen.

Jörg Schwenk

Nun stellt sich zum Schluss noch die Frage, ob denn ein ausgewiesener IT-Sicherheitsexperte vor Angriffen im World Wide Web gefeit ist. „Nein. Auch mich hat es schon erwischt“, gibt Jörg Schwenk zu. „Ich habe mir auch schon einen Virus im Netz eingefangen, als ich einen Blog gelesen habe. Plötzlich schaltete sich die Antivirensoftware aus und ein Teil meiner auf dem Rechner gespeicherten Daten wurde versteckt.“ Zum Glück war der Schaden reparabel. Doch eins weiß Jörg Schwenk seitdem ganz sicher: „Über Browser kann man sich eine Menge Ärger einfangen.“