Interview

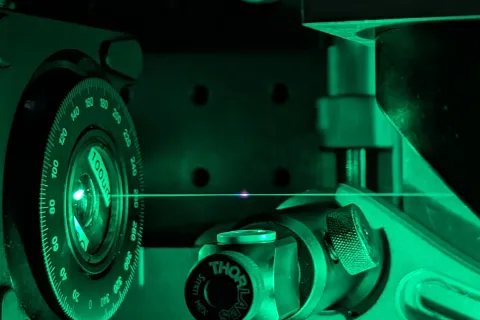

Kryptografie im Zeitalter der Quantencomputer

Quantencomputer könnten einige aktuelle Verschlüsselungen mühelos knacken. Selbst wenn sie erst in einigen Jahren existieren, kann das die Daten von heute gefährden.

Weltweit arbeiten Forscherinnen und Forscher an der Entwicklung des Quantencomputers. Er würde die heutigen Computer in ihrer Rechenleistung um ein Vielfaches übertreffen, zumindest bei manchen Aufgaben.

Die Arbeitsgruppe Sichere Hardware entwickelt bereits jetzt kryptografische Methoden, die vor Quantencomputerangriffen schützen würden. Warum das nötig ist und wie es geht, erzählt Prof. Dr. Tim Güneysu im Interview mit der Rubin-Redaktion.

Herr Güneysu, mit Ihrer Arbeitsgruppe entwickeln Sie Verschlüsselungstechniken, die selbst von Quantencomputern nicht gebrochen werden können. Noch gibt es aber keine Quantencomputer.

Das stimmt. Allerdings muss Sicherheit immer an die Zukunft denken. Wir nutzen derzeit zwei Arten von kryptografischen Systemen, die symmetrischen und die asymmetrischen.

Gerade Letztere braucht man, um aufwendige Sicherheitsdienste zu realisieren, die in unglaublich vielen Systemen zum Einsatz kommen. Zum Beispiel wenn man sich bei Amazon einloggt und seine Kreditkarteninformationen übertragen möchte. Dann muss erst einmal ein geheimer Schlüssel zwischen dem Nutzer und Amazon ausgehandelt werden, bevor die verschlüsselte Datenübertragung beginnen kann. So etwas findet millionenfach pro Tag statt.

Wann es ausreichend leistungsfähige Quantencomputer geben wird, ist eine andere Frage.

Aktuell sind hierfür zwei Klassen asymmetrischer Verfahren im Einsatz, bei denen man jetzt bereits weiß, dass sie im Zeitalter des Quantencomputers gebrochen sein würden. Wann es ausreichend leistungsfähige Quantencomputer geben wird, ist eine andere Frage. Aber wir müssen gewappnet sein.

Zum einen müssen alternative Systeme bis zu diesem Zeitpunkt im Markt etabliert werden; zum anderen möchte man auch nicht, dass die verschlüsselten Daten von heute in einigen Jahren mit Quantencomputern nachträglich geknackt werden können.

Wie unterscheiden sich die kryptografischen Verfahren, die vor Quantencomputerangriffen schützen, von den herkömmlichen Verfahren?

Quantencomputer ermöglichen ein völlig neuartiges Rechenmodell. Je nach Einsatzgebiet werden sie eine deutlich höhere Rechenleistung erzielen als die heutigen Computer. Die Verfahren der Post-Quanten-Kryptografie, also jene asymmetrischen kryptografischen Verfahren, die gegen Quantencomputerangriffe sicher sind, setzen auf besonders schwere Probleme der Mathematik , die sich auch mit dem Berechnungsmodell eines Quantencomputers voraussichtlich nicht effizienter lösen lassen.

Leider sind die Instanzen dieser Probleme oft aber nur dann wirklich schwer lösbar, wenn sie mit großen Parametern arbeiten, also mit sehr langen Schlüsseln. In unserem EU-Projekt „Post-Quantum Cryptography“ haben wir in diesem Zusammenhang vier existierende Klassen von kryptografischen Verfahren identifiziert, die sich prinzipiell als Ersatz für heutige Verfahren eignen würden.

Wie groß ist denn der Unterschied in der Länge?

Üblich ist heutzutage eine Länge zwischen 128 Bit und 4.096 Bit für die Schlüsselparameter gängiger Verfahren. Anders ausgedrückt entsprechen 128 Bit dabei 16 Zeichen; das könnte man sich fast sogar noch im Kopf merken. Entsprechend gut lassen sich diese Schlüssellängen auch auf kleinsten Geräten integrieren.

Bei den hochsicheren Verfahren der Post-Quanten-Kryptografie liegen die Schlüsselgrößen im Bereich einiger hundert Kilobyte bis Megabyte, also bei einer Million Zeichen und mehr. Hier ist es wiederum nicht trivial, mit solch langen Schlüsseln zu arbeiten, geschweige denn, sie sich zu merken.

Die Quantencomputer würden sicher kein Problem damit haben, lange Schlüssel zu verarbeiten oder zu speichern.

Ja, aber die Quantencomputer von morgen sind gar nicht das Problem, sondern die Kleinstgeräte von heute. Überall steckt bereits Kryptografie drin, in Bankkarten, Gesundheitskarten, in elektronischen Türschlössern. In Zukunft werden solche Geräte wahrscheinlich so leistungsfähig sein wie unsere Smartphones heute. Aber derzeit sind sie das nicht, und dennoch müssen wir uns und unsere Daten vor den Angriffen von morgen schützen.

Dabei sind Gesundheitsdaten üblicherweise durchaus langzeitkritisch. Wenn jemand heute in der Lage ist, solche Daten abzufangen und zwischenzuspeichern, soll er sie auch in 15 Jahren mit dem Quantencomputer nicht erfolgreich entschlüsseln können.

Von genau diesem Problem betroffen sind alle technischen Geräte mit hoher Lebensdauer. Satelliten zum Beispiel, die man einmal in die Umlaufbahn schießt und die dann Jahrzehnte sicher kommunizieren müssen.

Sie arbeiten an einer Lösung für dieses Problem: Kleinstgeräte vor Quantencomputerangriffen schützen.

Wir untersuchen alternative asymmetrische Verschlüsselungsverfahren, die auch im Zeitalter des Quantencomputers noch Sicherheit gewährleisten. Dabei ist es ein primäres Ziel, alternative Techniken zu entwickeln, um die großen Schlüsselparameter in den Griff zu bekommen, sodass wir sie selbst in Kleinstgeräte implementieren können.

Wann sind die Verfahren einsatzbereit?

Aus dem Bauch heraus würde ich schätzen in etwa fünf bis zehn Jahren. Es muss eine genügend große Akzeptanz und ein Vertrauen in die jeweiligen Verfahren gegeben sein, bis diese Einzug in offizielle oder industrielle Standards halten können. Erfahrungsgemäß vergehen für diesen Prozess einige Jahre. Das ist in der Regel die Voraussetzung, bevor die neuen Verfahren in den ersten Produkten tatsächlich auch zum Einsatz kommen.