Manipulation von Computerchips

Wie uns Geheimdienste ausspähen können

Trojaner auf Computerchips einzubauen ist eine aufwendige, aber auch sehr raffinierte Angriffsart. Dort sind sie so gut wie nicht zu finden. Ein Vorteil, den vor allem Geheimdienste gerne für sich nutzen würden.

Prof. Dr. Christof Paar hat es geschafft: Der Leiter des Lehrstuhls für Eingebettete Sicherheit an der Ruhr-Universität Bochum hat 2016 einen der hart umkämpften Advanced Grants des Europäischen Forschungsrats (ERC) erhalten. Das schafft nicht jeder, denn gefördert wird nur, wer bahnbrechende Pionierforschung auf höchstem internationalen Niveau betreibt.

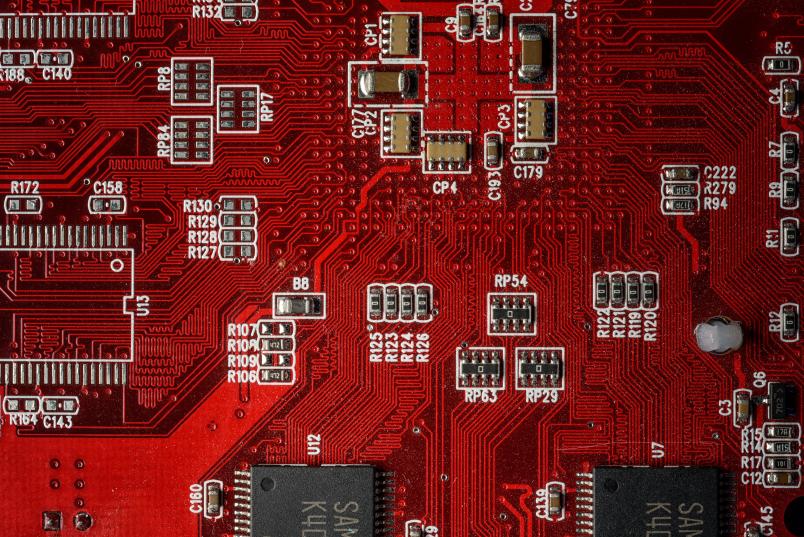

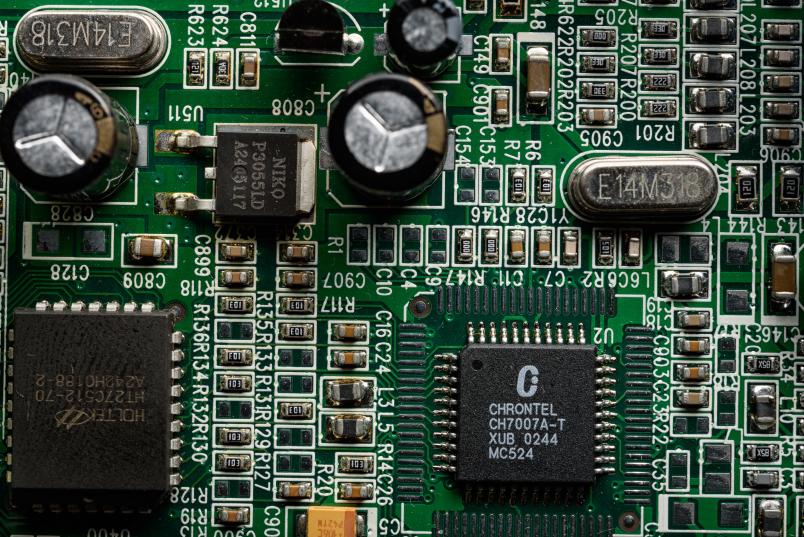

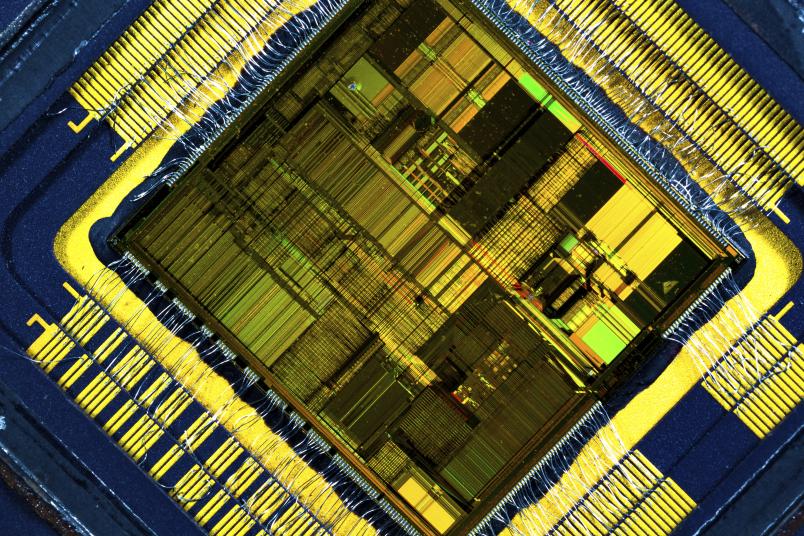

Dass er die Förderung bekommen hat, zeigt die Bedeutung des damit verbundenen Forschungsvorhabens: Paar will Mechanismen entwickeln, die vor allem das Internet der Dinge sicherer machen. Sein Augenmerk richtet er dabei auf eine spezielle Sicherheitslücke: auf die Manipulation von Computerchips, also von Hardware-Bausteinen. Diese findet man heute nicht nur in PCs und Laptops, sondern in allen mit Elektronik ausgestatteten Geräten; sei es in der Kreditkarte, im Auto oder im Smartphone, aber auch in großen industriellen Anlagen oder medizinischen Geräten.

Angreifer können diese Chips potenziell derart manipulieren, dass die darauf laufenden Verschlüsselungsverfahren ausgehebelt oder persönliche Daten unproblematisch ausgelesen werden können. Genauso gut können sie über manipulierte Hardware auch Funktionen umprogrammieren oder die Kontrolle über Geräte und Systeme übernehmen. Das kann im Fall von Autos genauso bedrohlich sein wie bei Drohnen.

Im Gegensatz zu herkömmlichen Software-Trojanern, die man sich beispielsweise über bösartige E-Mail-Anhänge einfangen kann, handelt es sich bei Hardware-Trojanern um Sicherheitsschwachstellen, die Hersteller von Anfang an in ihre Geräte einbauen oder die bei der Chipfertigung eingefügt werden könnten. Hierbei ist besonders bedenklich, dass über 90 Prozent aller heimischen Hardware-Chips zwar in Deutschland entworfen, jedoch in Asien gefertigt werden.

Regierungen in aller Welt könnten an Hardware-Trojanern ein großes Interesse haben

Christof Paar

Warum sollten Hersteller oder Chipfabrikanten dies tun? Christof Paar glaubt, die Antwort zu kennen: „Regierungen in aller Welt könnten an Hardware-Trojanern ein großes Interesse haben. Seit Edward Snowden seinen Enthüllungsbericht geschrieben hat, wissen wir, dass Geheimdienste einen großen Aufwand betreiben, um Sicherheitssysteme auf verschiedenste Weise auszuhebeln.“ Verweigern können sich die Firmen oft nur sehr schwer.

Auch wenn sie ein hohes Risiko eingehen: Kommt heraus, dass sie ihre Kunden auf diese Art hintergehen, ist es mit deren Vertrauen vorbei. So geschehen in den 1980er-Jahren bei der „Crypto AG“. Die Schweizer Firma stellte im Kalten Krieg Verschlüsselungsgeräte für Regierungen her. Später kam heraus, dass die National Security Agency, kurz NSA, dafür gesorgt hatte, dass die Geräte so manipuliert waren, dass die NSA die Verschlüsselung mit diesen Geräten brechen konnte.

Hintertüren oder Backdoors nennt man die eingebauten Sicherheitslücken in Fachkreisen. „Dass Manipulationen von Sicherheitslösungen theoretisch möglich sind, wussten Wissenschaftler schon lange“, so Christof Paar. Überrascht habe ihn und seine Kolleginnen und Kollegen aber das Ausmaß, in dem die NSA Angriffe gegen Kryptolösungen umgesetzt hatte. Grund genug für den Forscher, sich intensiv mit dem Thema auseinanderzusetzen. Mit den Fördermitteln, die er durch den ERC-Grant bekommen hat, ist ihm das möglich.

Wissenschaftler nehmen die Perspektive der Angreifer ein

Das Forschungsprojekt, das Christof Paar zusammen mit mehreren Doktoranden in Angriff genommen hat, besteht aus zwei Teilen: Zunächst nehmen die Wissenschaftler die Perspektive der Angreifer ein und überlegen sich, welche Hardware-Trojaner überhaupt effektiv sind. Nur wenn die Wissenschaftlerinnen und Wissenschaftler das wissen, können sie auch wirksame Gegenmaßnahmen entwickeln.

Eine besondere Schwierigkeit hierbei ist, dass moderne Chips oft aus mehreren zehn Millionen elementaren Bausteinen, sogenannten Logikgattern, bestehen. Ein Angreifer muss jedoch oft nur minimale Änderungen an einigen wenigen dieser Bausteine vornehmen, um einen Trojaner zu realisieren. Im zweiten Teil wollen die Forscher dann Lösungen entwickeln, mit denen sich diese Manipulationen verhindern lassen.

An Ideen, wie man Hardware-Trojaner einsetzen könnte, mangelt es Christof Paar nicht. Der manipulierte Chip könnte den Rechenfehler zum Beispiel nur ausführen, wenn ein bestimmter Auslöser vorhanden ist. „Das könnten bei einer Drohne oder bei einem Auto bestimmte GPS-Koordinaten sein“, so Paar. „Nur wenn man sich in der entsprechenden Region befindet, würde der Trojaner aktiv.“

Besonders raffiniert wäre es von den Angreifern, erklärt Paar, wenn sie nicht die Logikgatter austauschen würden, also die Schaltkreise verändern würden. Das könnten besonders gewiefte Anwender unter Umständen noch detektieren, wenn die Chips zum Beispiel mit speziellen Mikroskopen inspiziert würden. Praktisch unsichtbar seien hingegen Manipulationen am Herzstück jedes Computers, an den sogenannten Transistoren. Von den winzig kleinen Rechenmaschinen gibt es inzwischen bis zu einer Milliarde auf einem Chip. „Es ist sehr einfach, einen Transistor beispielsweise etwas langsamer zu machen“, sagt Paar. Dafür müsse man nur wenige Atome in dem Halbleiter verändern, aus dem der Transistor besteht. Oder winzige Verbindungslinien zwischen den Transistoren wenige Nanometer dünner machen.

Befürchtungen, dass seine Forschung durch die Geheimdienste gefährdet werden könnte, hat der 52-Jährige nicht. „Gerade in Europa wird meine Forschung sehr positiv gesehen. Mein Ziel ist es ja zu verstehen, was sehr entschlossene und finanzstarke Angreifer anrichten können. Inzwischen gibt es zumindest in Europa einen breiten Konsens, dass Hardware-Manipulationen eine ernsthafte Bedrohung für Bürger, Wirtschaft und den Staat sind.“