IT-Sicherheit/Kognitionsforschung

Wie Ideenklauer ticken

Konstruktionspläne von Chips zu klauen kann sich rentieren. Ein interdisziplinäres Forschungsteam will dem Ideendiebstahl zuvorkommen.

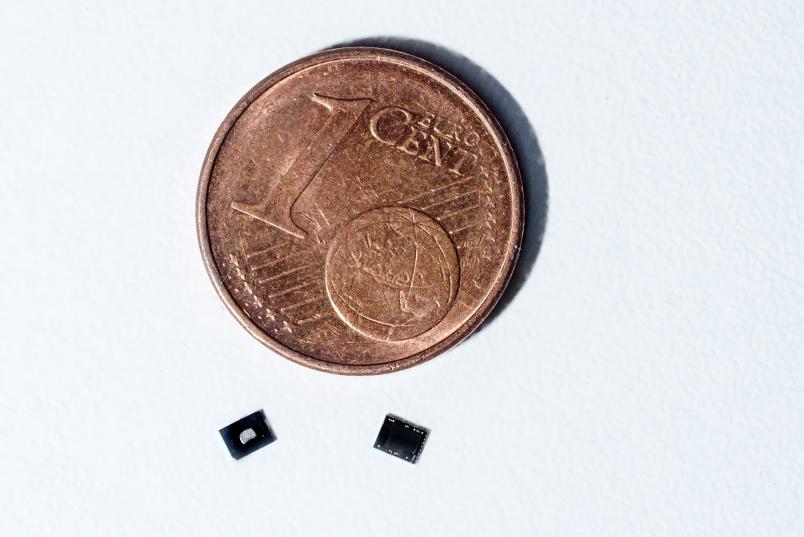

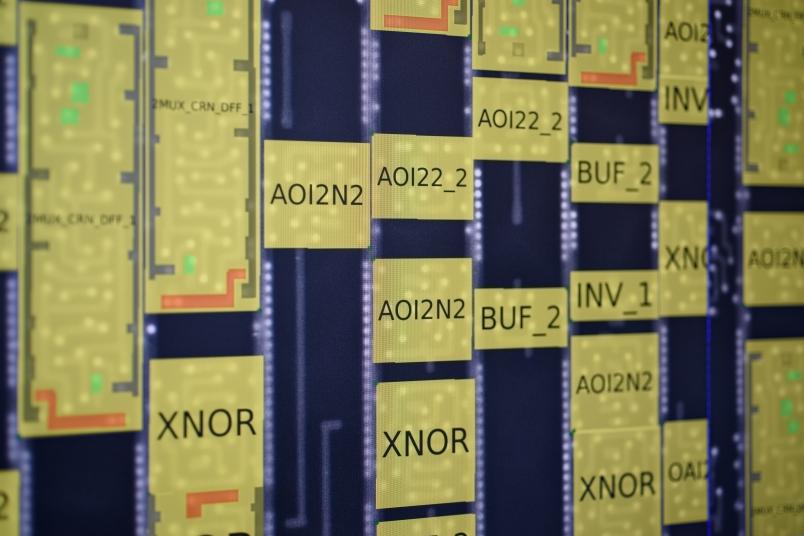

Mit ihren Millionen von Leiterbahnen und Transistoren erinnern elektronische Mikrochips beinahe an futuristische Metropolen mit einem komplexen Straßennetz, das sich über mehrere Etagen erstreckt. Heutzutage sind sie jedoch oft so klein, dass man die einzelnen Wege und Gebäude mit bloßem Auge nicht erkennen kann. Die Miniatur-Landschaften sorgen dafür, dass die Elektronik in modernen Autos funktioniert, der Kühlschrank mit dem Handy steuerbar ist oder automatisierte Produktionsprozesse in der Industrie ablaufen. Mikrochips sind nicht mehr wegzudenken.

Die Entwicklung eines solchen Bauteils kann mehrere Millionen Euro kosten. Da ist mancherorts die Versuchung groß, sich die Elektronik-Landschaft nicht selbst von null an auszudenken, sondern zu schauen, was die Konkurrenz schon hat. Das sogenannte Hardware Reverse Engineering hilft beim Ideenklau. Wie Menschen dabei vorgehen, interessiert Kognitionsforscherin Dr. Carina Wiesen und IT-Sicherheitsforscher Dr. Steffen Becker. Die beiden haben ihre Promotion an der RUB als Forschungstandem im Forschungskolleg SecHuman zu dem Thema abgeschlossen. Warum es eine zähe Angelegenheit ist, das Hardware Reverse Engineering zu untersuchen, erzählen die beiden im Interview.

Einen Chip rückwärts zu bauen, um den Konstruktionsplan zu klauen, klingt aufwendig. Ist das wirklich günstiger, als die Technik selbst zu entwickeln?

Steffen Becker: Tatsächlich ja, zumindest, wenn es um Brot-und-Butter-Chips geht, die millionenfach verbaut werden, nicht um die neusten Hightech-Produkte von Apple oder Intel. Wer sich den Konstruktionsplan für einen Chip klaut, spart sich die Kosten für Forschung und Entwicklung, muss kein eigenes Marketing machen und sich nicht um Treiber kümmern.

Und wie funktioniert das Hardware Reverse Engineering?

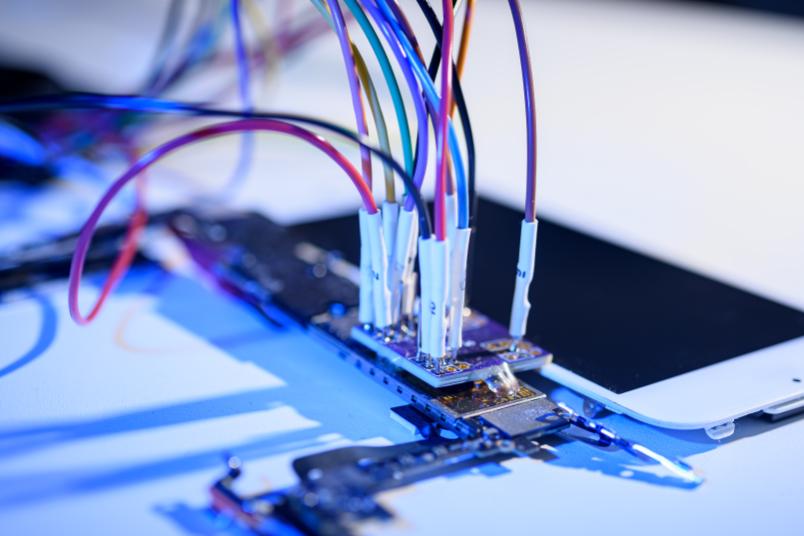

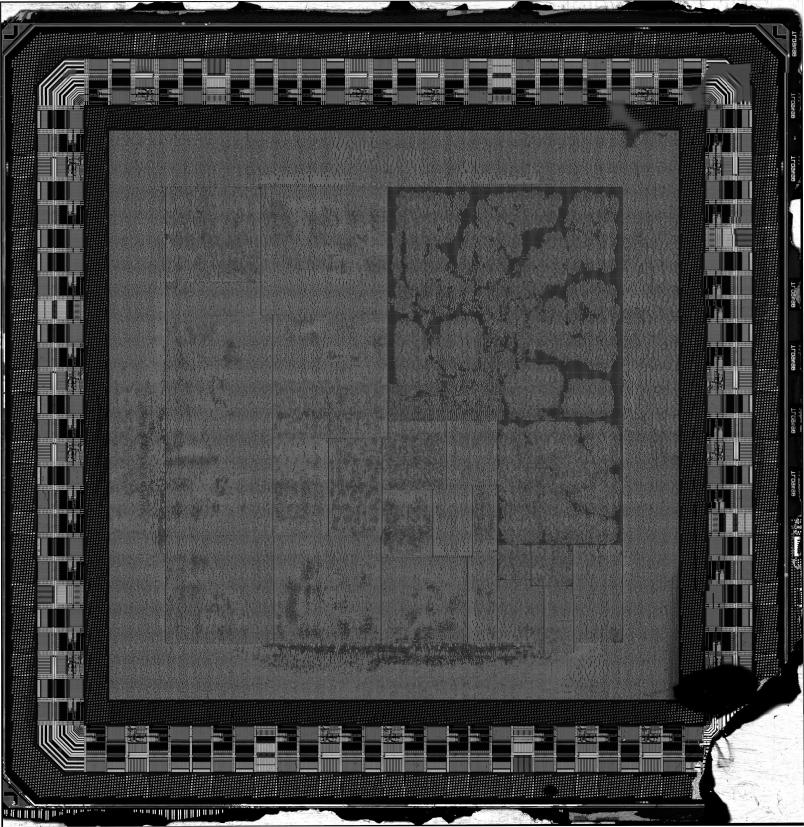

Becker: Ein vollumfängliches Reverse Engineering ist aufwendig. Auf einem Chip mit einer Fläche von einem Quadratmillimeter können einige Hunderttausend Gatter drauf sein. Der Chip ist dreidimensional aufgebaut und besteht aus bis zu 20 Schichten. Zu Beginn fertigt man einen Querschnitt des Chips an, um zu sehen, wie viele Schichten er hat, wie dick er ist und welche Materialien er enthält. Dann trägt man nacheinander jede einzelne Schicht mit chemischen Verfahren ab und macht mit dem Elektronenrastermikroskop Bilder jeder freigelegten Schicht – mehrere hundert oder mehrere tausend Bilder pro Schicht. Die werden schließlich zu einem dreidimensionalen Bild zusammengefügt.

Gatter

Das alles geht mit einem einzelnen Chip?

Becker: Nein, man braucht mehrere Dutzend Chips, weil man sie in dem Prozess kaputtmacht. Es ist auch nicht so simpel, wie es zunächst klingt. In dem Prozess kann viel schiefgehen; damit man es auch nur ansatzweise hinbekommt, braucht man viel Erfahrung. Wenn man das dreidimensionale Bild des Chips erzeugt hat, kann man daraus die sogenannte Netzliste generieren. Sie umfasst alle digitalen Schaltungen bestehend aus den logischen Gattern und Speicherelementen mit ihren Verbindungen. Die Netzliste ist aber noch kein fertiger Konstruktionsplan; will man einen Chip nachbauen, muss sie analysiert werden. Das Ziel ist aber nicht immer, die komplette Netzliste zu verstehen – das wäre der heilige Gral. Manchmal reicht es, wichtige Teilkomponenten zu finden und zu verstehen.

Die menschlichen Analyseprozesse hat sich vor uns kaum jemand angeschaut.

Carina Wiesen

Das klingt zunächst nur nach einem technischen Prozess. Aber in Ihrer interdisziplinären Forschung beleuchten Sie auch eine psychologische Komponente.

Carina Wiesen: Das Hardware Reverse Engineering ist ein undurchsichtiger Prozess, der nicht gut verstanden ist. In der Regel laufen Teilprozesse automatisiert ab. Aber dann muss der Mensch dem Ergebnis einen Sinn verleihen. Diese menschlichen Analyseprozesse hat sich vor uns kaum jemand angeschaut. Die Netzliste verstehen – das kann man als ein großes Problem definieren, das man über verschiedene Strategien lösen kann. Wir wollen herausfinden, welche Strategien Menschen dafür nutzen, und wenden dazu psychologische Modelle aus dem Problemlösebereich an. Dafür mussten wir erst einmal eine Methode erarbeiten – das hat drei, vier Jahre gedauert.

Was ist das Ziel dieser Forschung?

Wiesen: Es geht darum, geistiges Eigentum besser schützen zu können. Wenn wir wissen, wie Menschen beim Hardware Reverse Engineering vorgehen, lassen sich eventuell Schutzmaßnahmen entwickeln, die es schwerer machen, die üblichen Problemlösestrategien anzuwenden.

Fällt es eigentlich manchmal auf, wenn Ideen durch Hardware Reverse Engineering geklaut werden? Und wird der Diebstahl bestraft?

Becker: Reverse Engineering ist beispielsweise in den USA grundsätzlich erlaubt. Dabei geht es vor allem darum, dass Kompatibilität mit Geräten von Fremdherstellern hergestellt werden kann. Letztlich ist es aber immer eine rechtliche Abwägung zwischen Gesetzen zum Patent- und Copyrightschutz auf der einen Seite sowie Handels- und Verbraucherschutzgesetzen auf der anderen Seite.

Hinter verschlossenen Türen tobt ein regelrechter Kampf um die Patente.

Steffen Becker

Es sind nur wenige Fälle von Ideenklau durch Reverse Engineering öffentlich bekannt. Hinter verschlossenen Türen tobt aber ein regelrechter Kampf um die Patente und das jeweilige geistige Eigentum, bei dem die großen Wettbewerber gegenseitig ihre Hardware auf den Diebstahl geistigen Eigentums untersuchen. Finden sie mögliche Verletzungen, wird aber im Normalfall der diskrete rechtliche Weg beschritten, und technische Details kommen nur in den seltensten Fällen an die Öffentlichkeit.

Kann Hardware Reverse Engineering eigentlich auch für andere Zwecke eingesetzt werden – oder nur um Know-how zu stehlen?

Becker: Die kriminelle Seite ist nur eine Seite der Medaille. Reverse Engineering kann beispielsweise auch helfen, Manipulationen an Hardware zu finden.

Wie lässt sich dieser Prozess überhaupt erforschen? Ideendiebe werden sich kaum bei der Arbeit über die Schulter schauen lassen.

Wiesen: Es gibt nur wenige Expertinnen und Experten für Hardware Reverse Engineering. Also haben wir uns gefragt: Wie können wir Leute beobachten, während sie unbekannte Netzlisten analysieren? Steffen hat schließlich einen Kurs für Studierende der IT-Sicherheit, Informatik und Elektrotechnik entwickelt, die sechs Monate in das Hardware Reverse Engineering eingeführt wurden. Am Ende dieses Kurses mussten sie Teile einer Netzliste analysieren. Dabei wurden Logfiles aufgezeichnet, aus denen wir nachher ableiten konnten, wie sie vorgegangen sind.

Becker: Wir haben den Kurs mittlerweile sechsmal durchgeführt, einmal auch in den USA. Hilfreich ist es für uns, dass wir Kontakt zu Expertinnen und Experten von Sicherheitsbehörden oder aus der Industrie haben. Sie geben uns Feedback, ob wir in unserem Kurs von den richtigen Angreifermodellen ausgehen und die richtigen Probleme analysieren lassen. Bislang scheint das der Fall zu sein.

Gibt es schon Ergebnisse aus dem Kurs?

Wiesen: Wir haben zum einen gesehen, dass die Studierenden nach dem Kurs ähnlich schnell wie Experten beim Analysieren der Netzlisten waren. Bei den verwendeten Strategien gab es Überlappungen, aber trotzdem macht jeder es auch irgendwie auf seine Weise.

Wir haben auch den IQ der Teilnehmenden erhoben und ihre Arbeitsgedächtniskapazität getestet. Dabei kam heraus: Personen mit einem besseren Arbeitsgedächtnis waren auch besser beim Verstehen der Netzlisten. Man könnte also versuchen, Schutzmaßnahmen so zu konzipieren, dass das Arbeitsgedächtnis beim Hardware Reverse Engineering überlastet wird.

Mittlerweile haben Sie sich noch etwas Neues einfallen lassen, um Ihre Stichprobe zu vergrößern.

Wiesen: Ja, wir haben ein Online-Spiel entwickelt, das Einzelprozesse des Reverse Engineerings abbildet. Jeder und jede soll es ohne Vorwissen spielen können. Auf diese Weise hoffen wir, an mehr Daten zu kommen. Erste Pilotversuche sind erfolgreich gelaufen.

Mit dem Spiel wollen wir herausfinden, was Reverse Engineering schwierig macht.

Steffen Becker

Becker: Mit dem Spiel wollen wir herausfinden, was Reverse Engineering schwierig macht. Daraus können wir ableiten, wie Hardware-Bausteine aussehen müssen, damit die Schaltungen weniger leicht zu verstehen sind. Diese neuen Ideen können wir dann in echte Netzlisten, aber auch wieder als Aufgaben in das Spiel einbauen und schauen, ob es schwieriger geworden ist, sie zu lösen.

Sie müssen sehr kreativ sein, um an Ihre Daten zu kommen. Hatten Sie mal Bedenken, dass die methodischen Probleme Ihrer Arbeit im Weg stehen könnten?

Wiesen: Es war und ist ein sehr interessantes Projekt, das Spaß macht. Aber weil es so neu ist, hatten wir Probleme, dazu zu publizieren. Wir mussten uns erst mal durchkämpfen. Letztendlich haben wir aber eine gute Publikation hinbekommen und ein weiterer Artikel ist gerade im Begutachtungsverfahren.

Becker: Ein Problem ist auch, dass viel von dieser Forschung im Kontext der nationalen Sicherheit stattfindet. Expertinnen und Experten werden direkt beim Militär oder Geheimdienst angestellt, um sich mit dem Reverse Engineering zu beschäftigen – dann kommt von den Ergebnissen nichts mehr an die Öffentlichkeit. Trotzdem sehen wir, dass sich aus unserer Forschung mittlerweile etwas entwickelt hat. Der Betreuungsaufwand für unsere Studien ist zwar sehr hoch, aber es lohnt sich auf jeden Fall.