Dissertation

Wie man IT-Sicherheit und Produktivität unter einen Hut bekommt

Uta Menges und Jonas Hielscher wollen IT-Sicherheitsmaßnahmen aus der nervigen Ecke herausholen und besser in den Alltag bringen.

IT-Sicherheit – bei der Vokabel verdrehen viele innerlich gleich die Augen. Natürlich ist allen klar, dass das Thema wichtig ist. Die spektakulären Angriffe auf IT-Systeme von Organisationen in den vergangenen Jahren sind beängstigend, ganze Universitäten oder Stadtverwaltungen waren teils wochenlang vom Netz. Und die gelungenen Angriffe sind nur die Spitze des Eisbergs, denn versuchte Angriffe sind an der Tagesordnung. Aber was tun Unternehmen und Organisationen dafür, dass ihre IT sicher ist? Letztlich muss jede und jeder Einzelne diese Sicherheit mittragen – warum klappt das nicht gut und wie könnte es klappen?

Diese Frage treibt Uta Menges und Jonas Hielscher um. Die beiden bilden ein Tandem im Forschungskolleg SecHuman – Sicherheit für Menschen in Cyberspace. Gemeinsam arbeiten sie hier an ihrer Doktorarbeit. Dabei könnten ihre fachlichen Hintergründe kaum unterschiedlicher sein. Während Jonas Hielscher in Magdeburg Informatik studiert hat, ist Uta Menges studierte Wirtschaftspsychologin. Ihren Master hat sie in der Ehe-, Familien- und Lebensberatung absolviert und auf diesem Gebiet auch gearbeitet. Wie passt das zusammen?

Forschungskolleg SecHuman

Mit der Praxis nicht glücklich

„Das geht erstaunlich gut zusammen“, sagt sie. „Ich kann das dort Gelernte prima auf den Bereich der IT-Sicherheit übertragen.“ Denn im Fokus steht auf beiden Gebieten der Mensch. „Die technischen Maßnahmen für die Sicherheit eines IT-Systems können noch so gut sein – ohne die Mitarbeit der Nutzenden funktionieren sie nicht“, sagt auch Jonas Hielscher. Aber wie man Organisationen dazu bringt, ihre Mitarbeitenden bei der Umstellung zu sicherem Verhalten zu unterstützen und nicht alle Last einfach bei den Endnutzer*innen abzuladen, dazu sind die Forschungsergebnisse bislang rar. Und mit der Praxis sind Menges und Hielscher auch nicht sehr glücklich.

„Viele Firmen beauftragen Anbieter zum Beispiel damit, gefakte Phishingmails an ihre Mitarbeitenden zu senden, um das Team für Angriffe zu sensibilisieren“, erzählt Jonas Hielscher. „Aber solche einmaligen und eindimensionalen Maßnahmen bringen nicht viel.“ Im Zweifel hat jemand, der drauf hereingefallen ist, das Gefühl, den Schwarzen Peter zu haben. Damit ist niemandem geholfen.

Das schafft in einem normalen Arbeitstag kein Mensch.

Uta Menges

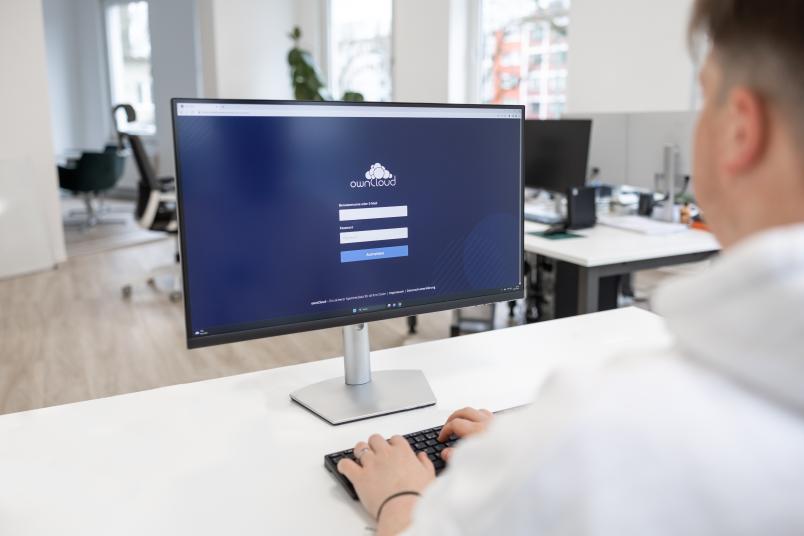

Die beiden Forschenden stellen ganz andere Fragen: Wie machbar ist IT-Sicherheit für Mitarbeitende eigentlich? Wissen die Mitarbeitenden genau, was sie zu tun haben? Lassen sich Maßnahmen wirklich umsetzen oder ist dafür im Arbeitsalltag gar keine Zeit? Stehen die IT-Sicherheitsmaßgaben in Konkurrenz mit Dingen, die zu erledigen sind? „Stichwort: Lesen Sie jede Mail ganz genau und prüfen Sie sie auf Indizien für einen Phishing-Angriff“, gibt Uta Menges ein Beispiel. „Das schafft in einem normalen Arbeitstag kein Mensch.“

Neben solchen Fragen, die unter dem Begriff „productive security“ zusammengefasst sind, fassen die beiden Promovierenden auch die Kommunikation über IT-Sicherheit ins Auge. Wie reden die Leute darüber? Die Macher sind oft Ingenieure. Sie sprechen über Technik und holen die nicht technisch versierten Kolleginnen und Kollegen damit nicht ab. Diese kommunikative Hürde führt zu Missverständnissen und trägt nicht zu einem vertrauensvollen Miteinander bei. Genau das halten die Forschenden aber für unverzichtbar. „Wenn jemand eine Phishingmail geöffnet hat und in die Falle getappt ist, darf er oder sie keine Angst haben, diesen Vorfall zu melden“, sagt Uta Menges. „Und es muss klar sein, bei wem.“ Sie fordert eine gute Fehlerkultur: Niemand darf an den Pranger gestellt werden, weil er oder sie einen Fehler gemacht hat. Es braucht klare Anweisungen. Allzu oft würden Mitarbeitende aber mit unklaren Regelungen allein gelassen. Zur Kommunikation gehört auch die Antwort eines Helpdesks. Ist sie unpersönlich, bleibt IT-Sicherheit abstrakt.

Dafür, wie sicher oder unsicher sich Mitarbeitende verhalten, gibt es bisher kein Maß.

Jonas Hielscher

Kommunikationsprobleme stellen die beiden auch zwischen IT-Sicherheitsprofis und dem Management von Institutionen fest. „Profis wollen über Produkte reden. Für das Management ist das Risiko viel interessanter, das es einzudämmen gilt. Aber dafür, wie sicher oder unsicher sich Mitarbeitende verhalten, gibt es bisher kein Maß“, erklärt Jonas Hielscher. Er und Uta Menges wagen sich auf ein weitgehend unerforschtes Terrain. „Man müsste die Leute befragen, ihr Verhalten beobachten, ihr Feedback einholen, Vorfälle auswerten. Aber das ist alles noch nicht gemacht worden, auch weil es so kompliziert ist“, sagt er.

Auf Basis ihrer Expertise als Psychologin unterstreicht Uta Menges: Soll IT-Sicherheit in Organisationen gelingen, ist vor allem die Selbstwirksamkeitserwartung der Menschen wichtig. Mit anderen Worten: IT-Sicherheit muss zu bewältigen sein. Und sie muss wirken. „Das klingt vielleicht selbstverständlich, aber das jahrzehntealte Narrativ, dass alles ohnehin immer schlimmer wird und man sowieso nichts machen kann, steckt in vielen Köpfen“, sagt Uta Menges. „Wer das verinnerlicht hat, hat es schwer, Maßnahmen zu ergreifen, weil er nicht an sie glaubt.“

Zusammenarbeit mit Praxispartnern

Mit verschiedenen Praxispartnern tasten sich Uta Menges und er an das Thema heran. Gemeinsam mit einem großen Industrieunternehmen aus Nordrhein-Westfalen bilden sie über ein Dutzend aktueller Auszubildener zu Botschaftern für IT-Sicherheit aus. Sie haben den Chief Information Security Officer kennengelernt und seine Handynummer bekommen. Ziel ist es, ein Netzwerk zu schaffen über die vielen Standorte des Unternehmens mit über 20.000 Mitarbeitenden hinweg. So soll IT-Sicherheit ein Gesicht bekommen. Seit November 2021 stehen die beiden in Kontakt mit einer Gruppe von 28 schweizerischen Chief Information Officers von verschiedenen Firmen. Sie gestalten hier unter anderem Workshopinhalte mit und bleiben auf dem Laufenden über Alltagsprobleme in den Unternehmen.

„Diese Doktorarbeit entwickelt sich erst, während wir sie erarbeiten“, sagt Jonas Hielscher. Beide sind jedoch fasziniert von ihrem Forschungsfeld. „Es ist Pionierarbeit und nicht planbar – es sind halt Menschen, die im Mittelpunkt stehen“, sagt Uta Menges. Forschungsfragen drängen sich noch jede Menge auf. Das Forschungsfeld Human Centered Security ist noch jung, erst um 2000 herum kam das Thema auf. „Aber es werden immer mehr Professuren, es ist ein wachsendes Feld“, freut sich Jonas Hielscher. „Und unsere Ergebnisse werden sicher nicht auf taube Ohren stoßen.“