Informationstechnik

Passwörter sicherer machen

Passwörter sind ein notwendiges Übel, wenn es darum geht, seine Daten geheim zu halten. Leider sind die sichersten auch die, die am schwersten zu merken sind.

Prof. Dr. Markus Dürmuth von der Arbeitsgruppe Mobile Sicherheit kennt das Problem: „Keiner mag Passwörter. Um sich das Leben leichter zu machen, nehmen viele von uns das immer gleiche Kennwort für unterschiedliche Konten oder wählen Passwörter, die so leicht zu erraten sind, dass sie keinen ausreichenden Schutz darstellen.“

Dürmuth erforscht verschiedene Verfahren. Besonderes Augenmerk hat er in einer Studie auf Passwörter für mobile Geräte gelegt. Bei ihnen ist die Eingabe besonders umständlich. Schnell ist versehentlich die falsche Ziffer auf dem kleinen Display eingetippt. Zudem sind Sonderzeichen und Zahlen auf der zweiten und dritten Tastaturebene versteckt.

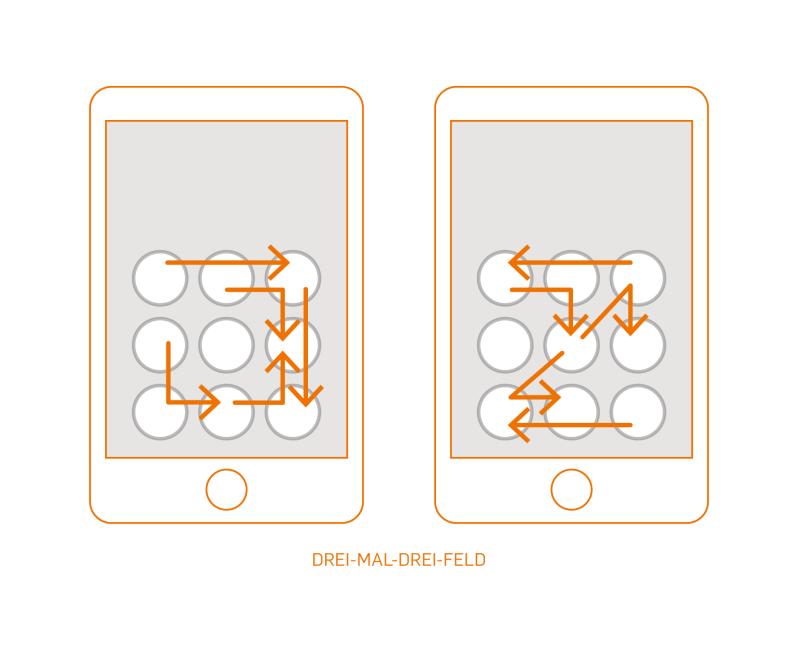

Auf Androidhandys ist seit einiger Zeit eine grafische Passwortalternative verfügbar. Sie erleichtert zumindest das Entsperren des Gerätes. Dabei ziehen die Handynutzer auf dem Display eine Linie mit dem Finger, um einige der angezeigten Punkte miteinander zu verbinden. Wie sicher das Verfahren ist, war lange Zeit nicht besonders gut untersucht. Viele Studien nahmen die Anzahl der möglichen Passwörter als Maßstab.

Bei einem Drei-mal-drei-Feld gibt es immerhin 389.112 Möglichkeiten, wenn man davon ausgeht, dass man jede Stelle nur einmal verwenden darf und das Passwort aus vier bis neun Punkten besteht. Bei der klassischen PIN, die der Anwender eintippt, ist die Zahl der theoretisch möglichen Kombinationen deutlich geringer; bei einer dreistelligen PIN liegt sie bei gerade einmal 1.000, bei einer vierstelligen bei 10.000.

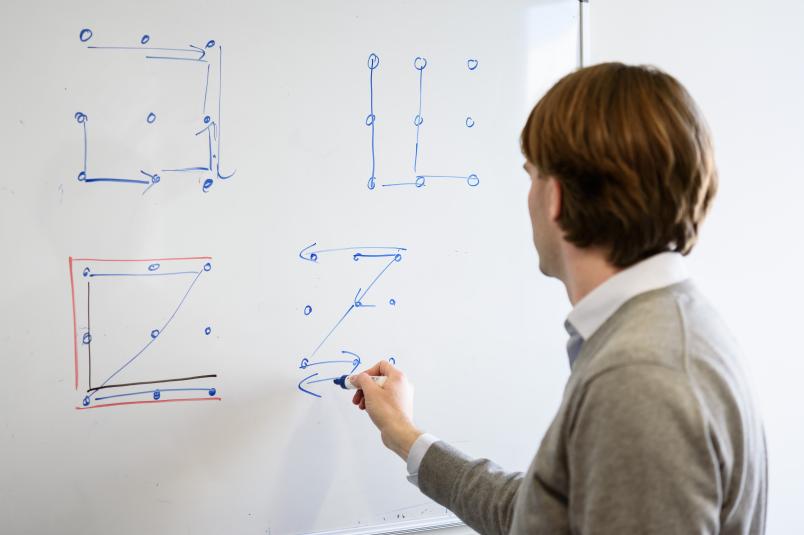

In der Realität nutzen Besitzerinnen und Besitzer von Mobilgeräten ihre Möglichkeiten, ein sicheres Passwort zu erstellen, jedoch längst nicht aus. Um es sich leichter merken zu können, verwenden sie immer wiederkehrende Muster, wie Markus Dürmuth und Kollegen bei einem Experiment herausfanden.

Mensa wird zum Labor

Dafür baten sie in der Mensa der Ruhr-Universität 400 Studierende, sich ein grafisches Passwort zum Entsperren eines Handys auszudenken. Um möglichst realistische Ergebnisse zu bekommen, trafen die Forscher einige Vorkehrungen: Die Testpersonen mussten sich das Passwort merken, während sie essen waren.

In dieser Zeitspanne konnten andere Personen versuchen, den Code zu knacken. Das Muster musste also leicht genug sein, um es sich merken zu können, und schwer genug, damit kein anderer es erraten konnte.

Bei dem Experiment boten die Wissenschaftler den Testpersonen neben dem klassischen Drei-mal-drei-Feld auch Felder mit alternativen Punktanordnungen an. Es kam heraus, dass die Testpersonen bei der herkömmlichen Anordnung häufig beispielsweise ein „L“ oder ein „Z“ in verschiedenen Variationen wählten.

Von zufällig gewählten Mustern kann in den meisten Fällen nicht die Rede sein

Markus Dürmuth

„Von zufällig gewählten Mustern kann in den meisten Fällen also nicht die Rede sein“, so Dürmuth. Dieben mache man es so viel zu leicht, das Passwort zu erraten. Die sichersten Passwörter brachte die kreisförmige Anordnung der Ziffern auf dem Handydisplay hervor. Sie verführte am wenigsten dazu, gängige Muster zu wählen.

Ebenfalls mit Passwörtern beschäftigt sich Markus Dürmuth in einem zweiten Projekt. Hier geht es darum, die Sicherheit bei der sogenannten Fallback Authentification zu verbessern. Dies ist das Verfahren, mit dem wir ein Passwort zurücksetzen können, wenn wir es vergessen haben.

Es gibt zwei verbreitete Methoden, wie das geschieht: Beim „Reset by Email“ bekommt der User ein neues Passwort per E-Mail zugeschickt. Diese Vorgehensweise birgt jedoch Risiken, da die Mail mit dem neuen Passwort im Klartext übertragen wird. Zudem kommt sie unter Umständen in einem Konto an, das zwar zum Zeitpunkt der ursprünglichen Anmeldung aktuell war, inzwischen aber vielleicht gar nicht mehr genutzt wird und an das man sich nicht mehr erinnert.

Die zweite Methode ist die der Sicherheitsfragen. Dabei stellt der Rechner dem User eine Frage wie beispielsweise „Wie lautet der Mädchenname der Mutter?“. Die korrekte Antwort hat man festgelegt, als man den Account eingerichtet hat. Schwachstelle hierbei: „Mit ein bisschen Glück und Recherche kann der Angreifer einige der Sicherheitsfragen richtig beantworten“, meint Markus Dürmuth.

Passwortklau mit weitreichenden Folgen

Ein Fall, bei dem Hacker genau diese Schwachstellen genutzt haben und der 2012 durch die Medien ging, ist der des US-Journalisten Matt Honan. Angreifer hackten zunächst seinen E-Mail-Account und nutzten dann die Fallback Authentification, um sich neue Passwörter für weitere Accounts erstellen zu lassen. Damit übernahmen sie Schritt für Schritt alle seine anderen Konten und stahlen so Honans gesamte digitale Identität.

Markus Dürmuth hat sich gemeinsam mit einer Kollegin der University of California, Berkeley, und einem Kollegen des „Institut National de Recherche en Informatique et en Automatique“ (INRIA), Grenoble, eine Alternative zu dem beschriebenen Verfahren entwickelt. Sie nutzen dabei sogenannte Mooney-Bilder. Das sind Schwarz-Weiß-Bilder, die mit einem speziellen Filter bearbeitet wurden. Sieht man ein Mooney-Bild, erkennt man darauf erst einmal nichts. Erst wenn man das Originalbild zu sehen bekommt, erkennt man auch auf dem Mooney das Motiv – ein Effekt, der für lange Zeit anhält. Man spricht von Priming oder Prägung auf das Bild.

Ihren Ursprung haben die Bilder in der Hirnforschung. Hier setzte der Psychologe Craig Mooney sie in den 1950er-Jahren ein, um diesen sogenannten Aha-Effekt mittels Magnetresonanztomografie näher zu untersuchen.

Bei der Fallback Authentification nutzt Dürmuth den Mechanismus so: Statt sich für den Fall der Fälle eine Sicherheitsfrage und die entsprechende Antwort zu überlegen, bekommt der Anwender in der Primingphase zehn Mooneys und die dazugehörigen Originalbilder gezeigt. Vergisst er dann irgendwann sein Passwort, bekommt er 20 Mooneys gezeigt und soll angeben, was er erkannt hat.

„Der echte Kontoinhaber wird die zehn Mooneys wiedererkennen, auf die er geprägt wurde“, so Dürmuth. „Die anderen zehn kann er jedoch nicht identifizieren. Er bekommt dann direkt ein neues Kennwort zugewiesen.“ Ein Hacker würde sich dadurch verraten, dass er entweder gar keine Mooneys erkennt, oder aber auch solche, die dem eigentlichen Nutzer unbekannt sind.

Einen Haken hat das Verfahren allerdings noch: Wenden es verschiedene Webseiten an, kann es im ungünstigsten Fall sein, dass der Nutzer bei einer Seite auf ein Mooney geprägt wird, das auf einer anderen als nicht geprägt gilt – mit der Folge, dass er es dort erkennt, obwohl ihn das als Hacker kennzeichnet. „Wir verfolgen das Projekt daher noch weiter. Allerdings denke ich schon, dass es eine echte und gute Alternative zum bisherigen Verfahren ist“, sagt Dürmuth.