IT-Sicherheit

Kritische Sicherheitslücke in Computer-Chips identifiziert

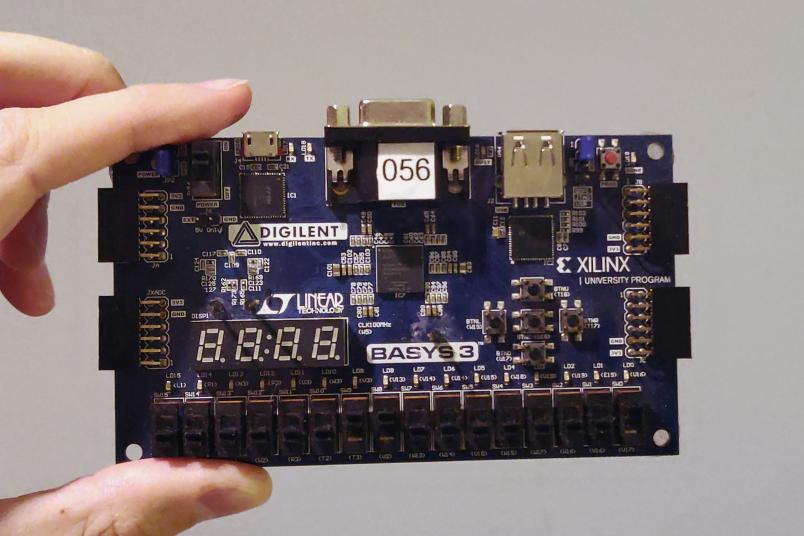

Sogenannte FPGA-Chips sind in vielen sicherheitskritischen Anwendungen enthalten. Sie sind praktisch, weil sie individuell konfigurierbar sind – genau diese Eigenschaft hat aber auch ein Risiko mit sich gebracht.

Field Programmable Gate Arrays, kurz FPGAs, sind flexibel programmierbare Computer-Chips, die in der Anwendung als sehr sicher gelten. Dass sich darin eine kritische Sicherheitslücke verbirgt, fanden Forscher des Horst-Görtz-Instituts für IT-Sicherheit (HGI) der RUB und des Max-Planck-Instituts für Cybersicherheit und Schutz der Privatsphäre heraus. Die gefundene Sicherheitslücke tauften sie „Starbleed“. Besonders riskant: Angreifer können über die Schwachstelle die komplette Kontrolle über die Chips und ihre Funktionalitäten erhalten. Da die Sicherheitslücke integraler Bestandteil der Hardware ist, lässt sich das Sicherheitsrisiko nur durch Austauschen der Chips beheben.

Die Ergebnisse ihrer Arbeit stellen die Sicherheitsforscher auf dem 29. Usenix Security Symposium vor, das im August 2020 in Boston, Massachusetts, USA, stattfinden soll. Das wissenschaftliche Paper steht auf der Website von Usenix seit dem 15. April 2020 zum Download zur Verfügung.

In vielen sicherheitskritischen Anwendungen zu finden

FPGA-Chips sind zum Beispiel in Cloud-Rechenzentren, Mobilfunk-Basisstationen, verschlüsselten USB-Sticks und Industriesteueranlagen zu finden. In der aktuellen Arbeit analysierten die Wissenschaftler FPGAs von Xilinx, einem der beiden Marktführer von Field Programmable Gate Arrays. „Der Konzern wurde über die vorhandene Schwachstelle informiert. In den neuesten Serien des Herstellers tritt diese Sicherheitslücke mit großer Wahrscheinlichkeit nicht auf,“ berichtet Dr. Amir Moradi vom HGI. Er kooperierte für die Forschungsarbeit mit Maik Ender, ebenfalls vom HGI, und Prof. Dr. Christof Paar von Bochumer Max-Planck-Institut.

Vorteil verkehrt sich in Nachteil

Dreh- und Angelpunkt der FPGAs ist der Bitstream, eine spezielle Datei, mit deren Hilfe der FPGA angepasst beziehungsweise neu konfiguriert werden kann. Den Forschern gelang es, den Bitstream zu entschlüsseln und den Dateiinhalt zu verändern.

Der Vorteil der individuellen Neuprogrammierung der Chips verkehrt sich somit in einen Nachteil. „Erhält ein Angreifer Zugriff auf den Bitstream, erhält er auch die komplette Kontrolle über den FPGA. Auf dem Chip enthaltene Funktionalitäten können so gestohlen werden. Ebenfalls ist es durch Manipulation des Bitstreams möglich, Trojaner in den FPGA einzuschleusen. Da sich die Sicherheitslücke in der Hardware selbst befindet, lässt sie sich nur schließen, indem der Chip ausgetauscht wird,“ erklärt Christof Paar und ergänzt: „Es ist zwar detailliertes Fachwissen notwendig, jedoch kann ein Angriff auch aus der Ferne erfolgen, der Angreifer muss nicht einmal vor Ort sein.“