IT-Sicherheit

Verschlüsselungsverfahren für Kleinstgeräte

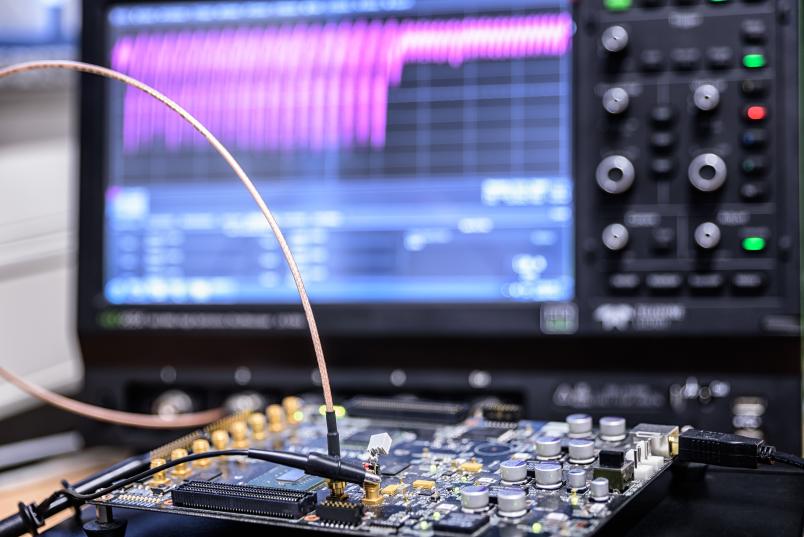

Sichere Verschlüsselungsverfahren, die vor Quantencomputerangriffen schützen würden, in Kleinstgeräte zu implementieren, ist eine Herausforderung. Es gibt wenig Platz und die Geräte dürfen nicht viel Kosten.

Kryptografische Verfahren lassen sich in zwei Arten unterteilen, die symmetrischen und asymmetrischen Verfahren, wobei Letztere aufgrund der zugrunde liegenden Strukturen deutlich komplexer sind. Bei symmetrischen Verfahren nutzen Sender und Empfänger den gleichen Schlüssel, um eine Nachricht zu verschlüsseln und anschließend wieder zu entschlüsseln. Bei asymmetrischen Verfahren verwenden Sender und Empfänger hingegen unterschiedliche Schlüssel, die über einen mathematischen Algorithmus miteinander zusammenhängen.

Asymmetrische Verschlüsselungsverfahren werden für viele Anwendungen mit erweiterten Sicherheitsanforderungen benötigt, zum Beispiel zum Erstellen digitaler Signaturen.

Die asymmetrischen Verfahren, die heute im Einsatz sind, wären nicht mehr sicher, wenn es Quantencomputer gäbe. Im EU-Projekt „Post-Quantum Cryptography“ suchen Forscherinnen und Forscher daher nach neuen kryptografischen Lösungen. Vier Klassen von mathematischen Verfahren kommen in Frage: die codierungsbasierte Kryptografie, die gitterbasierte Kryptografie sowie die Kryptografie auf Basis multivariater quadratischer Gleichungssysteme oder Hashfunktionen.

Das Team um Prof. Dr. Tim Güneysu hat dafür in enger Kooperation mit dem Lehrstuhl für Eingebettete Sicherheit zunächst vielversprechende Verfahren identifiziert und untersucht, wie sich diese in Kleinstgeräte, beispielsweise Smartcards, implementieren lassen.

„Die hashbasierte Kryptografie haben wir bei unserer Betrachtung bislang etwas ausgeklammert, da sie bereits sehr gut untersucht ist“, sagt Güneysu. Auch die Kryptografie über multivariate quadratische Gleichungssysteme steht nicht im Fokus. Denn: „Bei einigen dieser Systeme ist die Sicherheitslage nicht klar. Daher müssen wir ihre Akzeptanz für die Praxis als eher schwierig bewerten“, erzählt Güneysu.

Viele der multivariaten quadratischen Verfahren wurden ebenso schnell vorgestellt, wie sie wieder gebrochen wurden. Es lohne sich also nur bedingt, viel Arbeit zu investieren, um Vertreter dieser Klasse für Kleinstgeräte zu optimieren.

Verfahren mit hohem Potenzial

Als vielversprechend bezeichnet der IT-Sicherheitsexperte die gitter- und codierungsbasierte Kryptografie. Diese Verfahren haben nicht nur das Potenzial, vor Quantencomputerangriffen zu schützen, sondern das Team konnte auch zeigen, dass sie sich in Kleinstgeräte implementieren lassen.

Die Herausforderung: Für die neuen Verfahren sind zum Teil komplizierte Algorithmen und große Schlüssel erforderlich, die die Systemkosten deutlich erhöhen – ein großes Problem, wenn die Technik in kleinen, günstigen Rechensystemen zum Einsatz kommen soll.

Um das Problem in den Griff zu bekommen, nutzten die Forscher insbesondere alternative Repräsentationen der kryptografischen Verfahren, die zum Beispiel Strukturen in den Codes einführen, um damit die Schlüsselgröße reduzieren zu können. Sie optimierten auch die Algorithmen, indem sie sie an die Zielplattform anpassten. Je nach Verfahren konnten die Ingenieure dabei komplexe Schritte mit anderen Berechnungen zusammenfassen oder sogar gänzlich vermeiden, ohne die Sicherheit des Verfahrens zu mindern.

Auf diesem Weg zeigte das Bochumer Team, dass Kleinstgeräte mit den heute verfügbaren oft leistungsschwachen Prozessoren selbst im Zeitalter des Quantencomputers Sicherheit bieten können.