IT-Sicherheit

Wenn die Hardware den Täter ertappt

Hardware vor Manipulationen zu schützen ist bislang eine mühsame Angelegenheit – teuer und nur in kleinem Maßstab möglich. Dabei könnten zwei einfache Antennen reichen.

Bezahlvorgänge, Geschäftsgeheimnisse, Dokumente, die für die nationale Sicherheit bedeutsam sind: Die großen Geheimnisse der Welt sind heute oft nicht mehr auf Papier gespeichert, sondern als Einsen und Nullen im virtuellen Raum. Wenn man sie in Gefahr wähnt, stellt man sich zumeist eine Bedrohung aus der Ferne vor – Angreiferinnen und Angreifer, die über Cyberattacken versuchen, vertrauliche Daten zu erbeuten. Aber es gibt auch noch eine andere Bedrohung, einen viel direkteren Weg, in fremde Systeme zu gelangen: nämlich indem man sich an der Hardware zu schaffen macht. Die wertvollen Informationen sind letztendlich nichts anderes als elektrische Ströme, die zwischen verschiedenen Computer-Bauteilen über Leiterbahnen wandern. Ein winziger metallischer Gegenstand, an der richtigen Stelle der Hardware platziert, kann ausreichen, um diese Datenströme abzugreifen.

„Betrüger haben diese einfache Methode zum Beispiel genutzt, um Kreditkartendaten aus Kartenlesegeräten abzugreifen“, wissen Paul Staat und Johannes Tobisch.

Manipulierte Lesegeräte

Die beiden promovieren an der RUB und forschen am Bochumer Max-Planck-Institut für Sicherheit und Privatsphäre. Im Team von Prof. Dr. Christof Paar entwickeln sie Methoden, die vor Hardware-Manipulationen schützen sollen. Dabei kooperieren sie mit Dr. Christian Zenger von dem aus der RUB ausgegründeten Unternehmen PHYSEC, der zu seiner Zeit als RUB-Forscher die Grundlagen für diese Technik legte.

Schutz mittels Funkwellen

Natürlich gibt es bereits Mechanismen, die Hardware vor Manipulationen schützen soll. „In der Regel ist das eine Art Folie mit dünnen Drähten, in die die Hardware-Komponente eingepackt ist“, erklärt Paul Staat. „Wird die Folie beschädigt, schlägt das System Alarm.“ Auf diese Weise lassen sich allerdings nur kleine Komponenten schützen, nicht das ganze System. Man kann also nicht ein ganzes Computergehäuse in die Folie einwickeln, sondern zum Beispiel nur ein besonders wichtiges Bauteil wie ein Speicherelement oder einen Prozessor. Tobisch und Staat feilen jedoch an einer Technik, die ganze Systeme auf Manipulationen überwachen soll – und obendrein nicht so teuer wäre.

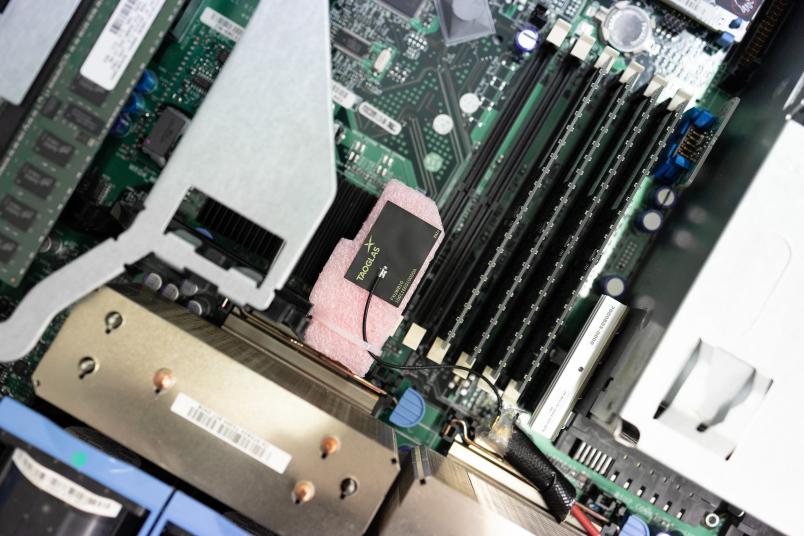

Dazu setzen sie auf Funkwellen. Sie verbauen in dem zu überwachenden System zwei Antennen: einen Sender und einen Empfänger. Der Sender schickt ein spezielles Funksignal in die Umgebung, das sich überall im System ausbreitet und an den Wänden und Computerkomponenten reflektiert wird. Durch all diese Reflektionen kommt beim Empfänger ein Signal an, das für das System so charakteristisch ist wie ein Fingerabdruck.

Technik reagiert auf kleinste Veränderungen

Winzige Veränderungen am System reichen aus, um den Fingerabdruck merklich zu beeinflussen, wie eine Demonstration der beiden Forscher zeigt: Ihre Funktechnik haben sie in ein altes Computergehäuse eingebaut. Das gemessene Funksignal machen sie auf einem Laptop als Kurve sichtbar, welche die Stärke des Signals bei verschiedenen Frequenzen in Echtzeit darstellt. Dann drehen sie aus dem überwachten Objekt eine der außen im Gehäuse sitzenden Schrauben ein kleines Stück heraus. Und schon reagiert die Frequenzkurve mit einem merklichen Ausschlag, der zuvor nicht da war.

Mehr Infos zum Video

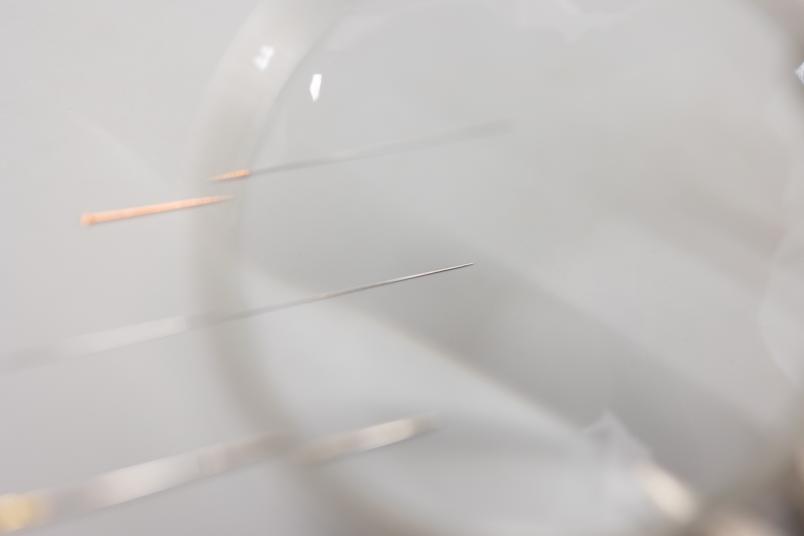

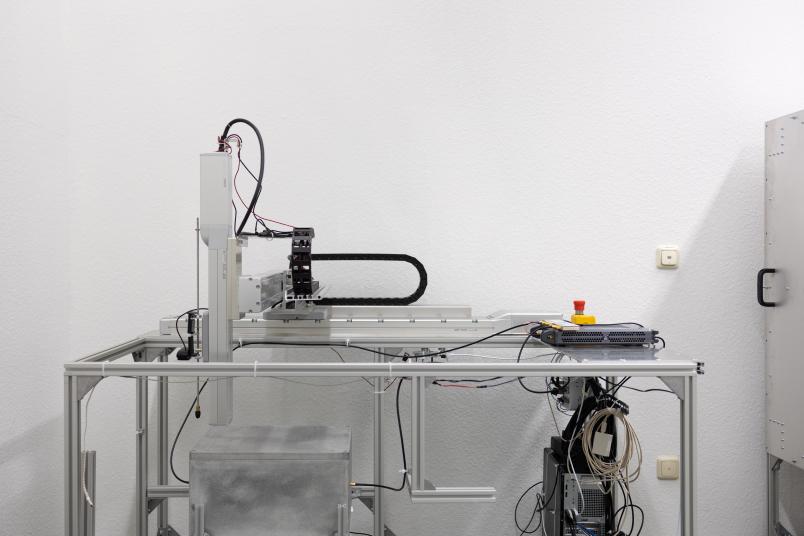

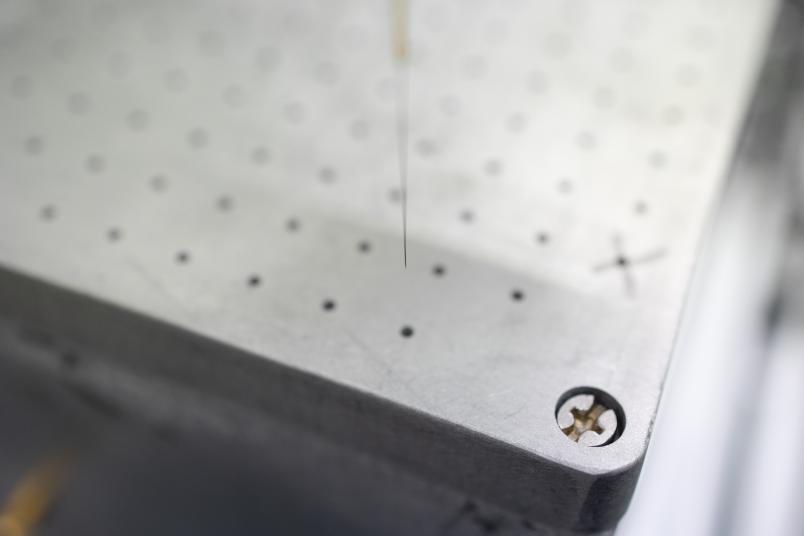

Für ihre Forschung gehen Johannes Tobisch und Paul Staat die Untersuchungen aber systematischer an. Ihr Testobjekt ist ein herkömmlicher Computer, dessen Gehäuse sie in regelmäßigen Abständen mit Löchern versehen haben. Durch diese Löcher können sie eine feine Metallnadel in das Innere des Systems eindringen lassen und überprüfen, ob sie die Veränderung im Funksignal bemerken. Sie variieren dabei die Dicke der Nadel, die Position und die Eindringtiefe. Damit der Versuch unter kontrollierten und reproduzierbaren Bedingungen stattfindet, haben die Forscher extra einen Hochpräzisionsroboter angeschafft, der die Nadel mikrometergenau in das Gehäuse einführt.

Messungen bei laufendem Betrieb

„Eine Besonderheit ist, dass wir den Versuch durchführen, während der Computer läuft“, sagt Tobisch. Das erzeugt allerhand Störungen. „Die Lüfter sind wie kleine Staubsauger und der Prozessor ist wie eine Heizung“, vergleicht Staat. Diese Schwankungen in den Umgebungsbedingungen beeinflussen das Funksignal. Solche Störungen müssen die Forscher messen und herausrechnen, um unterscheiden zu können, ob Schwankungen im Signal legitim sind oder durch Manipulationen zustande kommen.

Das Eindringen einer 0,3 Millimeter dicken Nadel können die Bochumer IT-Experten mit ihrem System ab einer Eindringtiefe von einem Zentimeter zuverlässig erkennen. Selbst bei einer Nadel von 0,1 Millimeter Dicke – etwa so dick wie ein Haar – schlägt das System noch an, allerdings nicht an allen Positionen. „Je näher sich die Nadel zur Empfangsantenne befindet, desto leichter ist sie zu detektieren“, erklärt Staat. Je dünner und weiter weg die Nadel, desto höher die Wahrscheinlichkeit, dass sie unbemerkt bleibt. Ebenso ist es mit der Eindringtiefe: Je tiefer die Nadel im System steckt, desto leichter ist sie zu erkennen. „Für die Praxis ist es also sinnvoll, sich genau zu überlegen, wo man die Antennen platziert“, resümiert Tobisch. „Sie sollten sich möglichst nah bei den besonders schützenswerten Komponenten befinden.“

Es ist immer ein Kompromiss aus Kosten und Genauigkeit.

Paul Staat

Ihren Versuch ließen Johannes Tobisch und Paul Staat zehn Tage laufen und zeigten somit, dass das Messsystem über lange Zeit stabil ist. Später dehnten sie die Messdauer sogar auf einen ganzen Monat aus. Neben teurer, sehr präziser Messtechnik zum Aufzeichnen des Fingerabdrucks werteten sie das Funksignal zum Vergleich auch mit einfacher Technik aus, die für ein paar Euro zu haben ist. Das funktionierte ebenfalls, wenn auch mit einer etwas geringeren Trefferquote. „Es ist immer ein Kompromiss aus Kosten und Genauigkeit“, sagt Paul Staat.

Je nach Einsatzzweck müsste auch noch der Einfluss von Umweltfaktoren berücksichtigt werden. Denn wenn sich die Temperatur oder Luftfeuchtigkeit im Raum ändert, kann das auch den Funk-Fingerabdruck ändern. „Wir hoffen, solche Probleme in Zukunft mithilfe von Maschinellem Lernen angehen zu können“, blickt Johannes Tobisch voraus. Künstliche Intelligenz könnte selbstständig lernen, welche Veränderungen im Funksignal auf unkritische Umgebungsveränderungen zurückzuführen sind und welche auf Manipulationen – so die Idee.

Breite Anwendung möglich

„Prinzipiell steht einer breiten Anwendung der Technik nichts im Wege. Sie eignet sich sowohl für Hochsicherheitsanwendungen als auch für Alltagsprobleme“, sagt Christian Zenger, Gründer und Geschäftsführer von PHYSEC. Das IT-Unternehmen nutzt die Technik bereits, um unerlaubte Manipulationen an kritischen Infrastrukturkomponenten zu verhindern. „Weitere technische Systeme, die nicht nur vor Cyberattacken aus der Ferne, sondern auch vor Hardware-Manipulationen geschützt werden müssen, gibt es genug“, ergänzt er. „Beispielsweise Steuergeräte in Autos, Stromzähler, Medizingeräte, Satelliten und Serviceroboter.“